إذا كان هناك درس واحد لا بدّ من تعلّمه عن الخصوصية الرقمية، فإنه سيكون... أنه لا يمكننا الشعور بالراحة دائماً، إذ حتى لو أحكمنا أمن بياناتنا، بحيث لا يتمّ تعقبنا إلكترونياً، لن تعجز صناعة الإعلانات الإلكترونية عن التوصل إلى طرق جديدة لمراقبة نشاطنا الرقمي.

وكذلك أيضاً تصاعد ما يعرف بـ«البصمة» الرقمية التي يشير إليها الخبراء على أنّها الجيل المقبل من تقنيات التعقّب.

بصمة إلكترونية

ولكن ما هي «البصمة» fingerprinting؟ تعتمد هذه التقنية على مراقبة الخصائص الكثيرة الموجودة في الأجهزة المحمولة أو الكومبيوتر، كدقة عرض الشاشة والنظام التشغيلي والإصدار، ثم بعد ذلك توضيب هذه المعلومات بهدف رصدكم ومراقبتكم في أثناء تصفّحكم للشبكة واستخدام التطبيقات. وبعد التعرّف على ما يكفي من خصائص الجهاز، تُطبق النظرية، ويصبح بالإمكان جمع البيانات في ملف شخصي يساعد في تحديد هويتكم بالطريقة التي تحدّدها بها بصمة الإصبع.

كشف بيتر دولانجسكي، مسؤول المنتجات في محرّك «موزيلا فايرفوكس» الذي يدرس موضوع «البصمة»، أن «جمع القدر الكافي من هذه الخصائص بعضها مع بعض يؤدي إلى صنع رمز شريطي قابل للتعريف بدقّة، وبشكل متفرد».

أمّا الخبر السيئ، فهو أنّ التقنية تعمل بشكل غير مرئي في خلفية التطبيقات والمواقع الإلكترونية، مما يصعّب رصدها ومكافحتها أكثر من سلفها، أي وجود ملف تعريف الارتباط الموجود في محرّك البحث، الذي يلعب دور المتعقّب المزروع في أجهزتكم. هذا غير أنّ الحلول المستخدمة لحظر البصمة محدودة أيضاً.

واكتشف الباحثون المختصون في المجال الأمني أن تقنية البصمة كانت تستخدم في التعقّب قبل 7 سنوات، ولكن نادراً ما كانوا يناقشونها قبل اليوم. وكشفت شركة «موزيلا» أنّ نحو 3.5 في المائة فقط من المواقع الإلكترونية الشهيرة تستخدم هذه التقنية للتعقّب، مقارنة بـ1.6 في المائة عام 2016. وتجدر الإشارة إلى أنّ عدداً غير معروف من التطبيقات الخلوية تستخدمها أيضاً.

استهداف المستخدمين

ولكن جميع ما ذكر أعلاه ليس سبباً للذعر، بل للقلق. فمع ازدياد شعبية تقنية بصمة للتعقّب، إليكم ما يجب أن تعرفوه عنها، وما يمكنكم أن تفعلوه.

• كيف وصلنا إلى هنا؟ في السنوات القليلة الماضية، قدّمت شركات التقنية العملاقة، كـ«آبل» و«موزيلّا»، وسائل حماية قوية للخصوصية وضعتها داخل محرّكات بحثها. وقد تمّ تزويد محرّكي «سفاري» و«فايرفوكس» بحاجب للمتعقّبات، لمنع المعلنين من تعقّب المستخدمين على شبكة الإنترنت، وخدمة الإعلانات المستهدِفة. وساهم هذا الأمر في إحباط وسائل التعقّب التقليدية، كملفات تعريف الارتباط والبيكسلات المدمجة في أزرار التواصل الاجتماعي.

ولأّن كثيراً من هذه التقنيات تعرّض للحجب بشكل تلقائي، توجّه المعلنون إلى البحث عن طريقة مختلفة لتعقّب الناس.

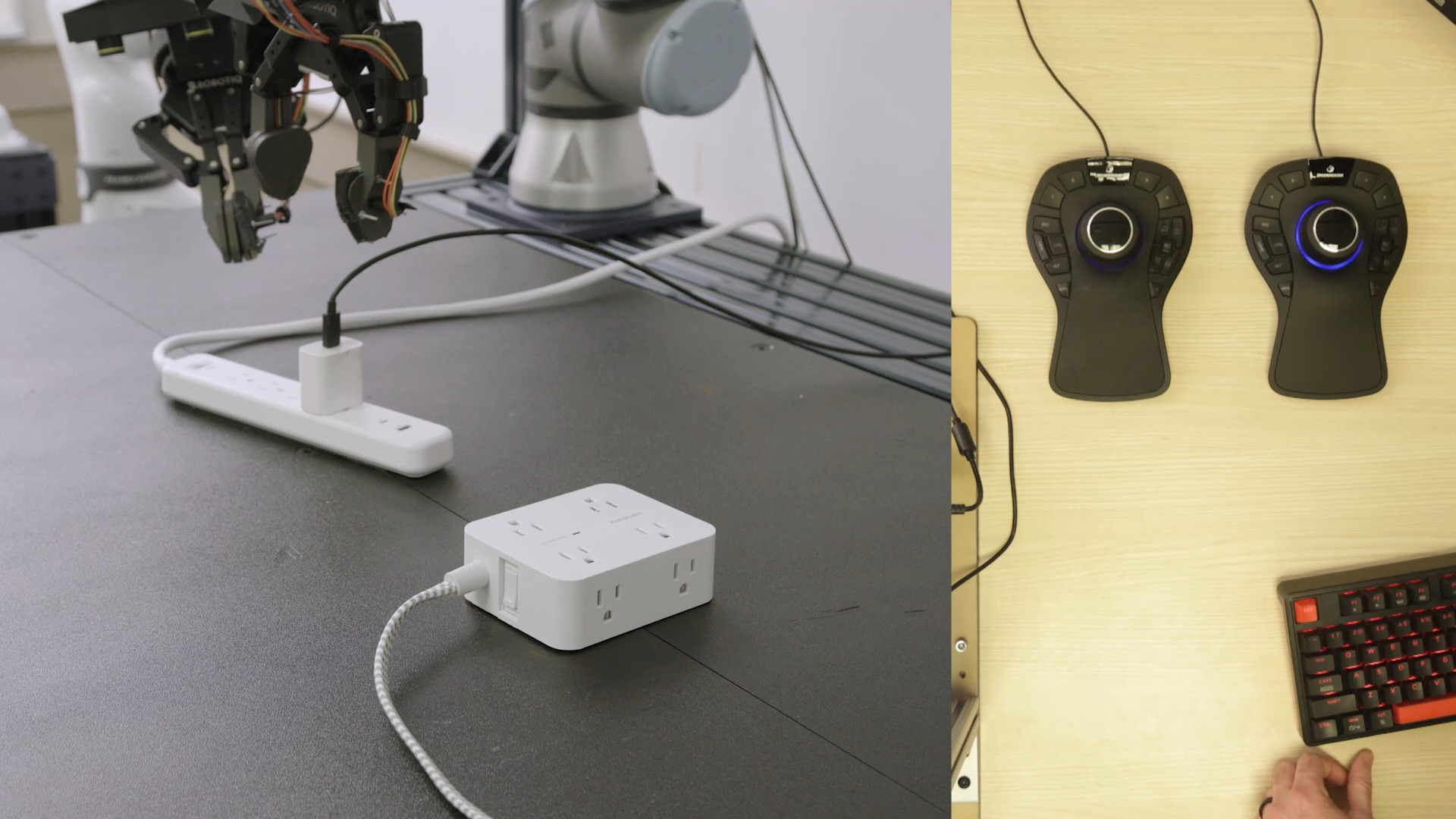

• كيف تعمل تقنية «البصمة»؟ في اللغة التقنية، تستفيد البصمة من فكرة أساسية، وهي أن التطبيقات والمواقع الإلكترونية تتواصل مع أجهزتنا.

عندما تتصفّحون الفضاء الإلكتروني، يزوّد محرّك بحثكم المواقع الإلكترونية تلقائياً ببعض المعلومات حول أجهزتكم. هذا الأمر يعود بجزء منه إلى حاجة المواقع الإلكترونية لمعرفة تفاصيل، مثل دقة شاشتكم، لتتمكّن من تحميل صفحة معيّنة بحجم النافذة الصحيح.

الأمر نفسه يحصل عندما تحمّلون تطبيقاً ما، إذ يشارك نظام الهاتف التشغيلي بعض المعلومات الخاصة بالجهاز مع التطبيق. وهذا الأمر يعود بجزء منه إلى حاجة الهاتف لمعرفة أي نوع من الهواتف تستخدمون، ليتوافق مع سرعة المعالج وحجم الشاشة.

وتتضمّن الأجهزة بعض الضوابط التي تتحكّم بهذه البيانات التي تحصل عليها التطبيقات والمواقع الإلكترونية. على هواتف «آيفون» و«آندرويد» مثلاً، عليكم منح الإذن لأي تطبيق ليتمكّن من الحصول على بيانات الموقع أو الكاميرا أو الميكروفون. وينطبق هذا الأمر نفسه على كثير من محركات البحث التي تتطلّب بدورها إذنكم قبل تمكين أي موقع إلكتروني من الوصول إلى أجهزة الاستشعار هذه.

ولكنّ البصمة تجمع بهدوء وسلاسة خصائص حميدة عادة ما تتمّ مشاركتها بشكل تلقائي لضمان عمل التطبيقات والمواقع الإلكترونية بالشكل الصحيح.

وبعد جمع الكمّ الكافي من البيانات، تتحوّل البصمة إلى أداة شديدة الفعالية. وفي دراسة أجريت العام الماضي في فرنسا، وجد الباحثون أنّ نحو ثلث البصمات الرقمية التي جمعوها تميّزت بالفرادة، ولهذا السبب تمكّنوا من تحديد هوية أصحابها. وفي عام 2017، اختبر باحثون من جامعتي ليهاي وواشنطن وسيلة للبصمة نجحت في تحديد هوية 99 في المائة من المستخدمين.

ويقول المدافعون عن الخصوصية إنّ البصمة وسيلة فاسدة، لأنها وعلى عكس ملفات تعريف الارتباط التي يستطيع الناس رؤيتها وحذفها، تحرم المستخدمين من فرصة تحديد مكانها، والسيطرة عليها وعلى نشاطها.

من جهتها، اعتبرت كيسي أوبنهايم، الرئيسة التنفيذية لشركة «ديسكونيكت» التي تطوّر أدوات حجب المتعقبات، أنّ «البصمة هي عبارة عن صندوق أسود حقيقي».

مجابهة الرصد

• ماذا يمكنكم أن تفعلوا؟ إن الحلول التي تتيح تعطيل عمل البصمة لا تزال جديدة نسبياً، وبعضها لا يزال في مرحلة التطوير. كما أنّ من الصعب معرفة ما إذا كانت هذه الوسائل فعالة أم لا، على اعتبار أن البصمة تعمل بشكل غير مرئي. ولكن الاستفادة من هذه الحلول سيمنحكم بعضاً من راحة البال، في حال كنتم تهتمون بخصوصيتكم.

وفيما يلي، ستتعرفون إلى بعض الحلول لتعطيل عمل البصمة في محركات البحث:

- يملك مستخدمو «آبل» بعض الوسائل الحمائية في محرّك «سفاري» للكومبيوتر والأجهزة المحمولة.

ولمستخدمي «آيفون» وأجهزة «ماك»، قدّمت شركة آبل آلية دفاعية ضدّ البصمة، دمجتها في محرّك بحث «سفاري» العام الماضي. وتساعد هذه الآلية على إظهار الهاتف والكومبيوتر على أنّهما جهاز واحد بالنسبة للموقع الإلكتروني، من خلال تزويده بالحدّ الأدنى من المعلومات التي يحتاجها للعمل بشكل صحيح (ففي حال كنتم مثلاً تستخدمون نظام تشغيل MacOS 10.14.5.، سيتلقى الموقع الإلكتروني من محرّك البحث معلومة تقول إنّكم تستخدمون MacOS 10.14).

وللاستفادة من هذا الدفاع، احرصوا على تشغيل إصدار حديث من أنظمة الآيفون والماك التشغيلية.

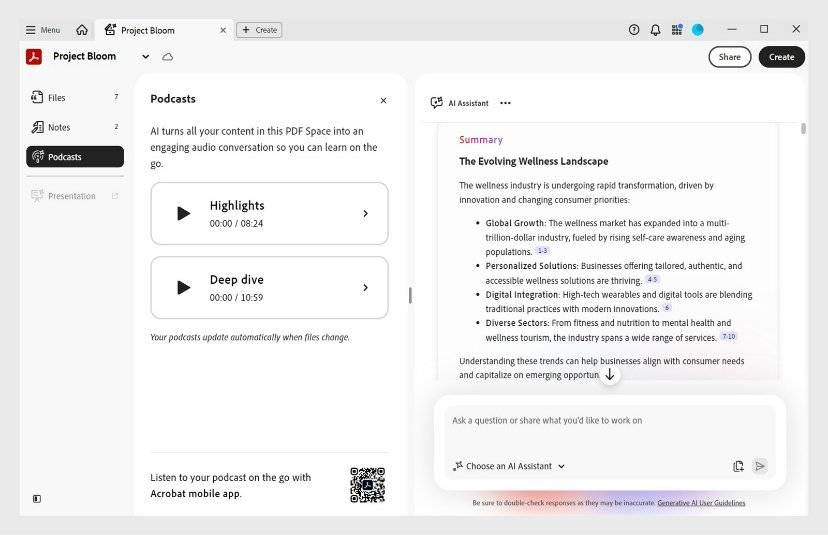

- محرّك «فايرفوكس» لمستخدمي آندرويد وويندوز. زوّدت شركة «موزيلّا» محرّك بحثها بأداة لتعطيل تقنية البصمة هذا العام، ولكن هذه الميزة، بحسب الشركة، قد تمنع محتوى بعض المواقع من التحميل، أو قد تحول دون إتمام العمليات المالية على مواقع التبضع، أي أنّها لا تعمل بشكل غيابي.

ولكنّ «موزيلّا» أكّدت أنّها تحرز تقدّماً في تطوير هذه الأداة، وتتوقّع حجب البصمة بشكل غيابي في الإصدارات المقبلة. وفي الوقت الحالي، يمكنكم تشغيل الميزة من خلال فتح تفضيلات محرّك البحث، والنقر على صفحة الخصوصية والأمن، واختيار «تخصيص»، ووضع علامة إلى جانب خيار «البصمات».

- أمّا «غوغل»، فقد أعلنت هذا العام أنّها تخطّط لتزويد محرّكها «كروم» بدفاع مضادّ للبصمة، ولكنّها لم تحدّد موعداً لإطلاق الميزة.

- تحميل برامج مساعدة في محركات البحث الأخرى. تقدّم شركة «ديسكونكت» Disconnect حاجباً للمتعقبات لمحركات البحث التي تتضمن وسائل حماية من البصمة. هذا الحاجب هو عبارة عن برنامج مساعد قابل للتحميل يعمل مع عدد من محركات البحث، ومن ضمنها «غوغل كروم». وقد استخدمت هذا البرنامج على محركات البحث على الكومبيوتر لسنوات، ويمكنني القول إنّه يعمل بفعالية كبيرة، ولكنّه لا يخلو من السلبيات طبعاً، إذ إنّه وفي بعض الأحيان يعطّل مواقع الشراء، كما أنّه يجبرني على فصل «ديسكونكت» للقيام ببعض الأشياء، كإضافة سلع جديدة على بطاقة الشرائية.

الأجهزة الجوالة

• البصمة على الأجهزة المحمولة موضوع آخر. تحصل البصمة بشكل مباشر داخل التطبيقات دون أن يتمكّن الناس من رؤية البيانات التي يتمّ جمعها في خلفيتها أو عند تشغيلها. قبل عامين، أوردت صحيفة «نيويورك تايمز» مثالاً على هذا النوع من التعقّب عندما كشفت أنّ «أوبر» استخدمت تقنية البصمة في تطبيقها الخاص بهواتف «الآيفون» لتحديد هوية مستخدميها حتى بعد حذفهم للمحتوى من هواتفهم.

ولا بدّ من الإشارة إلى أنّ الوسائل الدفاعية المضادة للبصمة على الأجهزة المحمولة لا تزال في بدايات ظهورها، وإليكم مثالاً على إحداها:

- تقدّم شركة «ديسكونكت» تطبيقات خلوية لحجب المتعقبين في تطبيقات أخرى:

يعمل تطبيقا «برايفسي برو» Privacy Pro و«ديسكونكت بريميوم» Disconnect Premium، لهواتف الآيفون والآندرويد، على تحليل نشاطات التطبيقات على جهازكم، لرصد وحجب تقنيات التعقّب، ومن ضمنها البصمة. فور تحميل وتفعيل تطبيقات «ديسكونكت»، يبدأ حاجب المتعقّبات بالعمل بشكل أوتوماتيكي.

ولكنّ المشكلة في هذه التطبيقات هي صعوبة تحديدها للتطبيقات التي تستخدم فعلاً تقنية البصمة كي تتمكنوا من حذفها. وبادرت منذ بعض الوقت إلى فتح تطبيق «برايفسي برو» الذي استخدمه، ولكنّه عجز عن تحديد التطبيقات التي تستخدم تقنية البصمة للتعقّب بسبب الضوابط الموجودة في هندسة الآيفون البرمجية. وقالت «ديسكونكت» أخيراً إنها بصدد العمل على تسهيل استخدام التطبيق.

إذن، ما هي الخطوة العملية التي يمكنكم استخدامها في الهواتف الذكية؟ أبدأوا بحذف التطبيقات التي لا تستخدمونها إلا نادراً، خصوصاً تلك التي تروّج لعلامات تجارية غامضة. وتجدر الإشارة إلى أنّ التطبيقات المجانية تكون مدجّجة بالمتعقّبات، ولكن هذا لا ينفي حقيقة أن بعض التطبيقات المدفوعة تراقبكم أيضاً.

ولا شكّ أن تقنية البصمة معقّدة بعض الشيء، خصوصاً أنها تعمل على التعقّب عبر التطبيقات والمواقع الإلكترونية، ولكن لا تشعروا بالتوتر إنّ لم تبدأوا فوراً بحماية أنفسكم، لأنّ مجرّد معرفتكم بها اليوم يعني أنّكم بدأتم بتحضير أنفسكم لها.

- خدمة «نيويورك تايمز