طرحت شركة «أوبن إيه آي»، مبتكرة روبوت الدردشة الشهير «تشات جي بي تي»، هذا الشهر، تكنولوجيا جديدة عبر الإنترنت، ربما لم يكن معظمنا على استعداد لها. والمقصود هنا تطبيق «سورا» Sora الذي يتيح للمستخدمين إنشاء مقاطع فيديو واقعية المظهر باستخدام الذكاء الاصطناعي، عبر مجرد كتابة وصف بسيط، مثل: «لقطة من كاميرا الشرطة المثبتة لكلب يجري اعتقاله لسرقته شريحة لحم من متجر كوستكو».

نظم ذكية لعروض خادعة

بوجه عام، فإن «سورا» تطبيق مجاني على أجهزة «آيفون»، شكل مصدر تسلية وقلق في آنٍ واحد؛ فمنذ إطلاقه، نشر الكثير من المستخدمين الأوائل مقاطع فيديو على سبيل الترفيه، مثل مقاطع مزيفة من هاتف محمول تظهر حيوان الراكون على متن طائرة، أو مشاجرات بين مشاهير هوليوود بأسلوب الأنمي الياباني. (أما أنا، فقد استمتعت بتصنيع مقاطع تظهر قطاً يحلق في السماء، وكلباً يتسلق الصخور في صالة تسلق).

ومع ذلك، استغل آخرون الأداة لأغراض أكثر خبثاً، مثل نشر معلومات مضللة، بما في ذلك مقاطع أمنية مزيفة لجرائم لم تحدث قط.

وحمل إطلاق تطبيق «سورا»، إلى جانب أدوات مشابهة لتوليد الفيديو بالذكاء الاصطناعي طُرحت هذا العام من قبل «ميتا» و«غوغل»، تداعيات كبرى. وقد يشكل هذا التطور نهاية مفهوم «الحقائق البصرية» - والمقصود هنا فكر أن الفيديو يمكن أن يكون سجلاً موضوعياً للواقع - كما نعرفه. ومن اليوم، سيتعيّن على المجتمع أن يتعامل مع الفيديوهات بنفس الحذر والشك الذي يُعامل به النصوص.

في الماضي، كان لدى الناس ثقة أكبر في أن الصور حقيقية. وعندما أصبح من السهل التلاعب في الصور، تحوّل الفيديو إلى أداة معيارية لإثبات المصداقية، بفضل صعوبة التلاعب به. أما الآن، فقد انتهى هذا الأمر كذلك.

ضرورة تدقيق الفيديوهات مثل النصوص

في هذا الصدد، قال رين نغ، أستاذ علوم الحاسوب في جامعة كاليفورنيا في بيركلي، والذي يُدرّس دورات في التصوير الحاسوبي: «أدمغتنا مبرمجة بشكل قوي لتصدق ما نراه، لكن يمكننا ويجب علينا أن نتعلم التوقف والتفكير الآن فيما إذا كان الفيديو، وأي وسيلة إعلامية أخرى، يعكس شيئاً حدث في العالم الحقيقي أم لا».

وبالفعل، أصبح «سورا»، الذي تصدّر قائمة التطبيقات المجانية الأكثر تحميلاً في متجر «آب ستور» من شركة «آبل»، هذا الأسبوع، مصدر قلق في هوليوود. وعبرت الاستوديوهات عن خشيتها من أن المقاطع التي جرى إنشاؤها باستخدام «سورا» قد انتهكت بالفعل حقوق الطبع والنشر الخاصة بعدد من الأفلام والعروض والشخصيات.

وعن ذلك، قال سام ألتمان، الرئيس التنفيذي لشركة «أوبن إيه آي»، في بيان إن الشركة تعكف في الوقت الحاضر على جمع آراء المستخدمين، وستوفر قريباً لأصحاب الحقوق آلية للتحكم في استخدام شخصياتهم، ومساراً لتحقيق الدخل من الخدمة.

تطبيق «سورا»

والآن، كيف يعمل تطبيق «سورا»، وما الذي يعنيه هذا كله لك باعتبارك المستهلك؟ إليك ما يجب معرفته:

> كيف يستخدم الناس تطبيق «سورا»؟

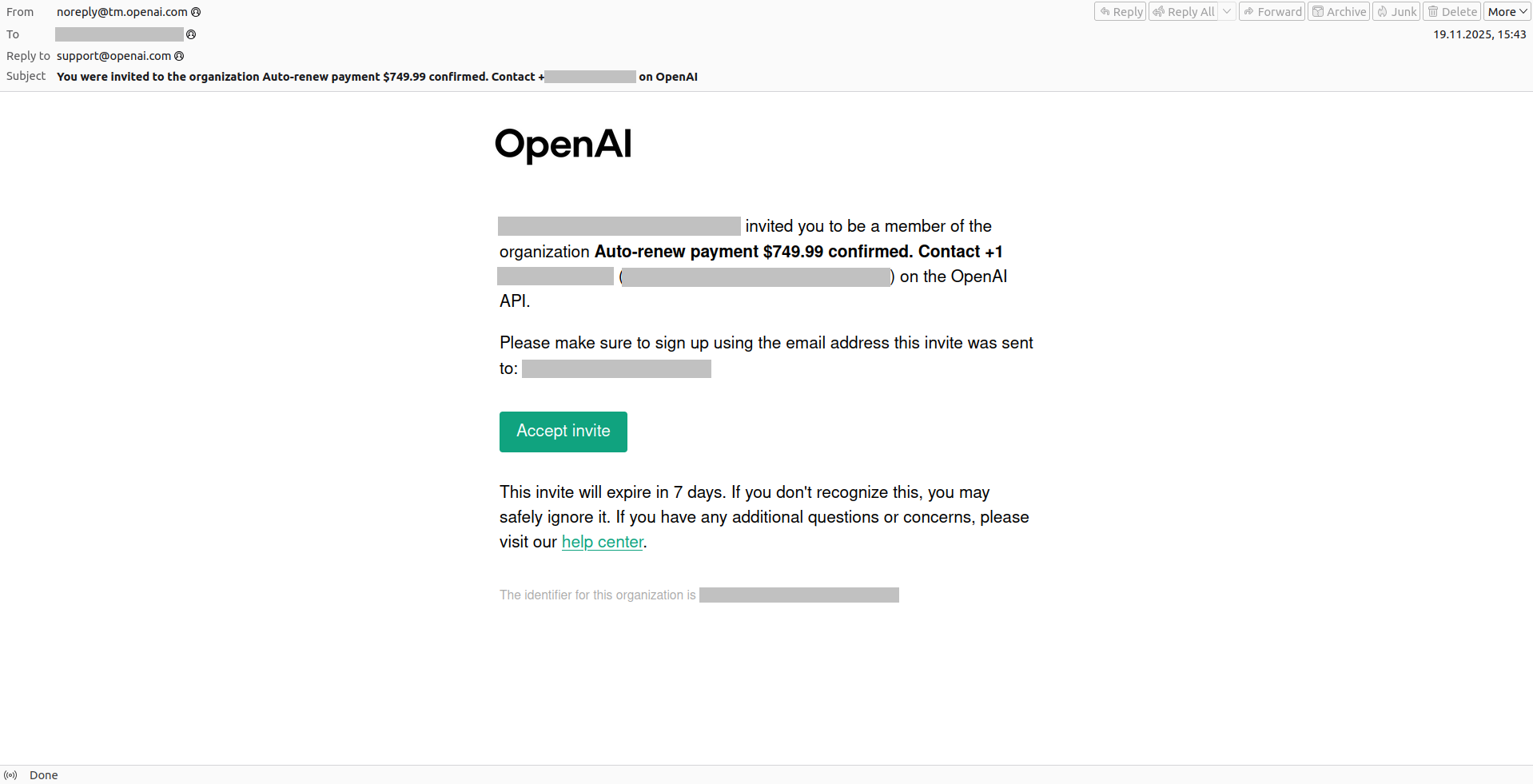

يمكن لأي شخص تحميل تطبيق «سورا» دون مقابل. ومع ذلك، نجد أن الخدمة متاحة في الوقت الحاضر بدعوات فقط، أي أنه لا يمكن استخدام مولد الفيديوهات إلا من خلال رمز دعوة يحصل عليه المستخدم من شخص آخر لديه حساب على «سورا». وقد بدأ الكثير من الأشخاص بالفعل في مشاركة رموز الدعوة عبر مواقع وتطبيقات مثل «ريديت» و«ديسكورد».

بمجرد التسجيل، يبدو التطبيق مشابهاً لتطبيقات الفيديو القصير مثل «تيك توك» و«ريلز» من «إنستغرام». ويمكن للمستخدمين إنشاء فيديو عبر كتابة وصف (Prompt) مثل: «قتال بين بيغي وتوباك بأسلوب أنمي (قاتل الشياطين) ديمون سلاير».

يذكر أنه قبل أن يُعلن سام ألتمان أن «أوبن إيه آي» ستمنح مالكي الحقوق سيطرة أكبر على كيفية استخدام ملكياتهم الفكرية عبر هذه الخدمة، كانت الشركة تفرض على أصحاب الحقوق أن يختاروا بأنفسهم الانسحاب من الخدمة، مما جعل الشخصيات المتوفاة أهدافاً سهلة للتجربة.

ويمكن للمستخدمين كذلك رفع صورة حقيقية وإنشاء فيديو منها. وبعد قرابة دقيقة من المعالجة، يمكنهم نشر الفيديو داخل التطبيق أو تحميله ومشاركته مع الأصدقاء أو عبر تطبيقات أخرى مثل «تيك توك» و«إنستغرام».

لدى إطلاق «سورا» هذا الشهر، برز التطبيق بفضل أن مقاطع الفيديو التي يُنتجها بدت أشد واقعية بكثير من تلك التي تنتجها خدمات مماثلة، مثل «فيو 3 - Veo 3»، من «غوغل»، المُدمجة مع روبوت الدردشة «جيميناي» و«فايب Vibe»، التي تشكل جزءاً من تطبيق «ميتا إيه آي».

الزيف والواقع

> الزيف أم الواقع: ماذا يعني ذلك لي؟

الخلاصة أن أي فيديو تراه على تطبيقات تحتوي على فيديوهات قصيرة - مثل «تيك توك» و«ريلز» من «إنستغرام»، و«يوتيوب شورتس»، و«سنابشات»، أصبح من المحتمل للغاية أن يكون زائفاً.

يشكل تطبيق «سورا» نقطة تحول في عصر التزييف بالذكاء الاصطناعي. ومن المتوقع ظهور تقليدات كثيرة خلال الأشهر القادمة، بما في ذلك أدوات تنشئها جهات خبيثة تتيح توليد مقاطع فيديو دون أي قيود.

من جهته، قال لوكاس هانسن، مؤسس منظمة «سيف إيه آي»، منظمة غير ربحية تُعنى بتثقيف الناس حول قدرات الذكاء الاصطناعي: «لن يكون أحد على استعداد لقبول الفيديوهات باعتبارها دليلاً على أي شيء بعد الآن».

> ما المشكلات التي يجب أن أكون حذراً منها؟

ج: تفرض شركة «أوبن إيه آي» عدداً من القيود لمنع إساءة استخدام «سورا»، بما في ذلك حظر إنشاء فيديوهات تتضمن محتوى جنسياً، أو نصائح صحية مضللة، أو دعاية إرهابية.

مع ذلك، بعد ساعة من اختبار الخدمة، فقد نجحت أنا في إنشاء بعض الفيديوهات التي قد تكون مثيرة للقلق:

- لقطات مزيفة من كاميرا لوحة القيادة يُمكن استخدامها في الاحتيال على شركة التأمين: طلبتُ من «سورا» إنشاء فيديو من كاميرا لوحة القيادة لسيارة «تويوتا بريوس» تصطدم بشاحنة كبيرة. وبعد إنشاء الفيديو، تمكنتُ حتى من تغيير رقم لوحة الترخيص.

- فيديوهات تتضمن ادعاءات صحية مشكوك فيها: أنشأ «سورا» فيديو لامرأة تستشهد بدراسات غير موجودة حول فائدة الدجاج المقلي للصحة. لم يحمل هذا الفيديو نوايا خبيثة، لكنه يبقى مزيفاً.

- فيديوهات تُشوّه سمعة الآخرين: أنشأ «سورا» تقريراً إخبارياً يتضمن تعليقات مُهينة بخصوص شخص أعرفه.

منذ إطلاق «سورا»، عاينت كذلك الكثير من الفيديوهات المُثيرة للجدل المُولّدة بالذكاء الاصطناعي، في أثناء تصفحي «تيك توك». كان هناك مقطع فيديو مُزيّف من كاميرا لوحة القيادة لسيارة «تيسلا» تسقط من حاملة سيارات على طريق سريع، وآخر يتضمن قصة إخبارية مُزيفة عن قاتل متسلسل خيالي، ومقطع فيديو مُلفّق من هاتف محمول لرجل يُقتاد خارج بوفيه لإفراطه في تناول الطعام.

من ناحيته، صرح متحدث باسم «أوبن إيه آي»، بأن الشركة أطلقت تطبيق «سورا» باعتباره تطبيقاً خاصاً بها، لمنح المستخدمين مساحة مخصصة للاستمتاع بمقاطع الفيديو المُولّدة بالذكاء الاصطناعي، والتأكد من أن هذه المقاطع مُعدّة باستخدام الذكاء الاصطناعي. وأضاف أن الشركة دمجت تقنيات لتسهيل تتبع مقاطع الفيديو إلى «سورا»، بما في ذلك العلامات المائية والبيانات المُخزّنة داخل ملفات الفيديو التي تُعدّ بمثابة توقيعات.

وأوضحت الشركة: «تحظر سياسات الاستخدام لدينا تضليل الآخرين من خلال انتحال الهوية أو الاحتيال، ونتخذ الإجراءات اللازمة عند اكتشاف إساءة الاستخدام».

رصد التزييف

> كيف أعرف ما هو مُزيّف؟

رغم أن مقاطع الفيديو المُولّدة باستخدام «سورا» تتضمن علامة مائية للعلامة التجارية للتطبيق، فإن بعض المستخدمين أدركوا بالفعل إمكانية إزالة العلامة المائية. وتميل المقاطع المُنشأة باستخدام «سورا» إلى أن تكون قصيرة كذلك - تصل مدتها إلى 10 ثوانٍ.

وأضاف هانسن أن أي فيديو يُضاهي جودة إنتاج هوليوود قد يكون مزيفاً، لأن نماذج الذكاء الاصطناعي مُدربة إلى حد كبير على لقطات من برامج تلفزيونية وأفلام منشورة عبر الإنترنت.

في اختباراتي، أظهرت مقاطع الفيديو المُنشأة باستخدام «سورا»، بعض الأحيان أخطاءً واضحة، بما في ذلك أخطاء إملائية في أسماء المطاعم وأصوات غير متزامنة مع حركة أفواه الناس.

علاوة على ذلك، فإن أي نصيحة حول كيفية اكتشاف مقطع فيديو مُنشأ بواسطة الذكاء الاصطناعي، ستكون بطبيعتها قصيرة الأجل بالنظر إلى التطور السريع للتكنولوجيا، حسبما أوضح هاني فريد، أستاذ علوم الحاسوب بجامعة كاليفورنيا، بيركلي، ومؤسس شركة «غيت ريل سيكيوريتي»، المعنية بالتحقق من صحة المحتوى الرقمي.

وأضاف فريد: «وسائل التواصل الاجتماعي مُكدسة»، مضيفاً أن إحدى أضمن الطرق لتجنب مقاطع الفيديو المُزيفة، التوقف عن استخدام تطبيقات مثل «تيك توك» و«إنستغرام» و«سنابشات».

* خدمة «نيويورك تايمز».