في مؤتمر «ساس إنوفيت 2025» (SAS Innovate 2025) الذي يعقد في مدينة أورلاندو الأميركية، لم يُعرض مستقبل التوأمة الرقمية فحسب، بل أُعيد تعريفه. لم يعد مقتصراً على التصورات الثابتة، فقد أصبحت التوائم الرقمية اليوم أنظمة حية وتعليمية تدمج البيانات في الوقت الفعلي، وتتخذ القرارات المدعومة بالذكاء الاصطناعي لتحويل الصناعات. والصناعات بذاتها تسعى في جميع أنحاء العالم إلى تحقيق عمليات أكثر ذكاءً ومرونة وكفاءة، ما يجعل التوأمة الرقمية كجسر تقني يربط بين التحديات الواقعية وحلول المحاكاة الافتراضية.

لكن «SAS» لن تحقق ذلك وحدها. فمن خلال شراكة قوية مع شركة «إيبك غيمز» (Epic Games)، تدمج «ساس» تحليلاتها القوية وذكاءها الاصطناعي المتقدم مع محرك «أنريل إينجين» (Unreal Engine) لإنشاء بيئات توأمية رقمية واقعية تستند إلى البيانات. هذه البيئات تمكّن شركات مثل «جورجيا باسيفيك» (Georgia-Pacific)، وهي إحدى الشركات الرائدة عالمياً في تصنيع منتجات الورق ومواد البناء القائمة على الخشب من اختبار وتحسين وتوسيع عملياتها في الفضاء الافتراضي، ما يقلل من المخاطر ويحسن السلامة ويحقق عوائد ملموسة على الاستثمار.

ما هو التوأم الرقمي؟

التوأم الرقمي هو نسخة افتراضية ديناميكية من عملية أو نظام أو كيان حقيقي. بخلاف المحاكاة التقليدية، يرتبط التوأم الرقمي بتغذية بيانات حية، من أجهزة الاستشعار أو الكاميرات أو الأنظمة التجارية. وهذا يُمكنه من عكس الواقع والتفاعل معه في الوقت الحقيقي. ومع الذكاء الاصطناعي والتحليلات، يتطور ليتنبأ بالنتائج، ويحسّن السيناريوهات، بل يُحاكي الحالات النادرة التي يصعب أو يستحيل اختبارها في العالم الواقعي.

لكن «ساس» تذهب بهذا المفهوم إلى أبعد من ذلك. إذ تبني توائمها الرقمية، ليس من أجل الرؤية فقط، بل من أجل اتخاذ القرار عبر دمج الواقعية البصرية الغامرة مع الذكاء الاصطناعي الأخلاقي والتفاعلي، لتصميم أنظمة يمكن للفرق متعددة الوظائف استخدامها بسهولة لاتخاذ قرارات أكثر ذكاءً وثقة.

التوائم الرقمية كأدوات قرار

يقول براين هاريس، الرئيس التنفيذي للتكنولوجيا في «ساس»، خلال حديث خاص لـ«الشرق الأوسط»، التي كانت الجهة الإعلامية الوحيدة من الشرق الأوسط، التي تلقت دعوة لحضور الحدث: «إن الأمر يتعلق ببناء بيئات محاكاة تمكن الأنظمة المعقدة من أن ترى وتفهم وتُحسّن». ويضيف أنه قد حان الوقت لأن تبدو التوائم الرقمية كالعوالم التي تحاكيها. وعلى عكس المحاكاة التقليدية التي غالباً ما تكون ساكنة ومحدودة ببيانات مسبقة، تتميز التوائم الرقمية التي تطورها «ساس» بقدرتها على الاستجابة اللحظية والتعلّم المستمر. فهي تدمج بيانات أجهزة الاستشعار في الوقت الحقيقي، ما يتيح لها التفاعل الفوري مع الأحداث والتغيرات في البيئة. وتعمل هذه التوائم الذكية مدعومة بوكلاء الذكاء الاصطناعي، الذين يتولّون تحسين العمليات ذاتياً بناءً على تحليلات فورية.

وفي قلب التجربة، تندمج هذه النماذج مع بيئات ثلاثية الأبعاد واقعية تم تطويرها باستخدام محرك «Unreal Engine» ما يمنح المستخدمين تجربة بصرية غامرة تتجاوز الجداول البيانية والنماذج التقليدية. كل ذلك يسمح بمحاكاة سيناريوهات عالية الخطورة، مثل الحوادث الصناعية أو الأعطال اللوجستية دون المخاطرة بعواقبها على الأرض. ويشرح أودو سجلافو، نائب رئيس الذكاء الاصطناعي التطبيقي والنمذجة في «ساس»، خلال حديثه مع «الشرق الأوسط»، أن «للتوائم الرقمية ووكلاء الذكاء الاصطناعي علاقة تكافلية». ويشير إلى أن «الوكلاء هم العقل المدبر للتوأم الرقمي، ويطبقون بحوث العمليات والخوارزميات لمحاكاة القرارات المثلى داخل البيئة الافتراضية».

المصنع الذكي لـ«Georgia-Pacific»

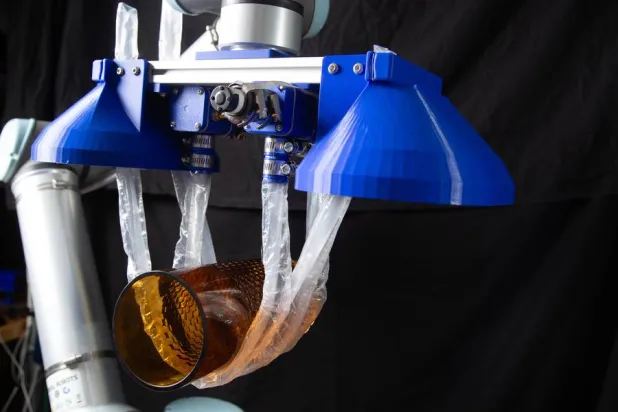

في مصنع «سافانا ريفر هيل» (Savannah River Mill) التابع لـ«جورجيا باسيفيك» (Georgia-Pacific)، يعمل التوأم الرقمي من «ساس» على تحسين المركبات الآلية في بيئة افتراضية خالية من المخاطر.

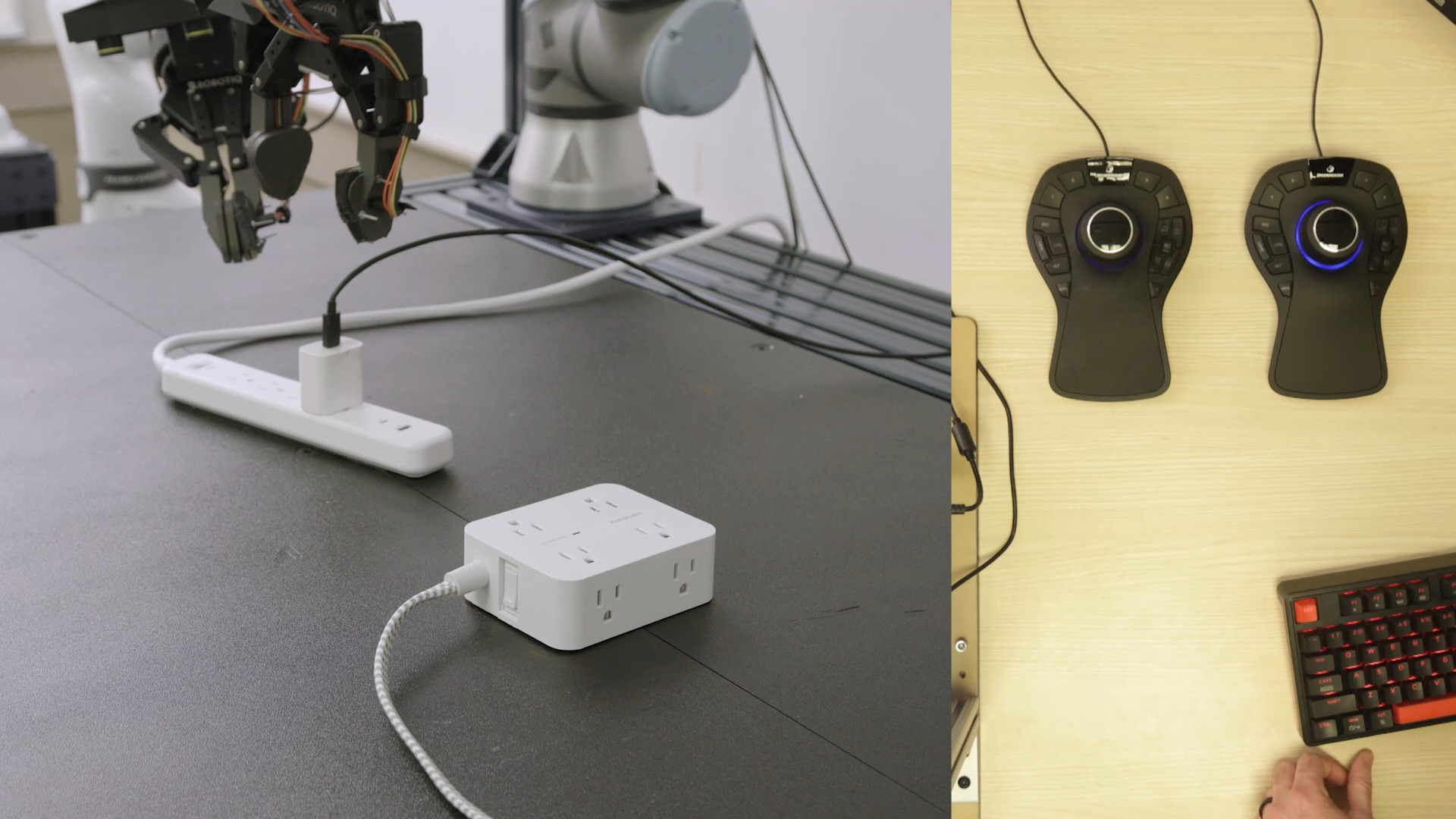

تخيل مشاهدة المركبات الآلية، وهي تتنقل في أرضية المصنع المزدحمة، وتتفاعل مع تنبيهات القرب، والعوائق، والأحداث النادرة في الوقت الفعلي. يقول روشان شاه، نائب رئيس الذكاء الاصطناعي والمنتجات في «جورجيا باسيفيك»، إن التحليلات القوية والمحاكاة الواقعية التي توفرها توائم «ساس» الرقمية المحسنة تمكن من اتخاذ القرارات وزيادة الإنتاج. وباستخدام تقنية «رياليتي سكان» (RealityScan) من «إيبك غيمز»، قامت «ساس» برقمنة أرضية المصنع بالكامل، ما سمح لمحرك التحسين في «فايا» (Viya) باختبار استراتيجيات التوجيه وضبط سير العمل، والتنبؤ بالاختناقات، كل ذلك دون إيقاف خطّ الإنتاج.

العقل المدبر للتوأم الرقمي

تعمل التوائم الرقمية التي تطورها «ساس» بواسطة وكلاء ذكاء اصطناعي قادرين على أتمتة اتخاذ القرارات داخل البيئة الافتراضية بشكل ديناميكي. وتنقسم هذه الوكلاء إلى 3 أنواع رئيسية، تبدأ بالوكلاء المضمنين داخل منصة «Viya» والمصممين مسبقاً للتعامل مع المهام الصناعية الشائعة. أما النوع الثاني فهم الوكلاء المصممون حسب الطلب، الذين يُطورون خصيصاً لتناسب احتياجات سير عمل محددة ومعقّدة. والنوع الثالث هو الوكلاء المستقلون، الذين يمكنهم العمل خارج بيئات «SAS» عبر منصات متعددة البائعين.

وتتواصل هذه الوكلاء عبر بروتوكولات مفتوحة مثل «A2A» و«MCP»، ما يمنحها قابلية تشغيل عالية وقدرة على التفاعل عبر أنظمة متنوعة ومترابطة. ويوضح أودو سجلافو أن «ساس» لا تحاكي البيئات فحسب، بل تحاكي الذكاء. ويضيف أنه يمكن لوكيل أن يحسب العدد الأمثل للمركبات الآلية في المنشأة، بينما يراقب آخر مخاطر السلامة باستخدام الرؤية الحاسوبية. والنتيجة ليست مجرد رؤية، بل استباق ذكي للأحداث.

من التوأم الرقمي إلى المختبر الرقمي

توائم «ساس» الرقمية ليست مجرد نماذج، بل هي مختبرات تجارب حية. يؤكد ويليام كوليس، رئيس تحليلات الألعاب والمحاكاة في «ساس» أن شركته تحوّل التوأم الرقمي إلى مختبر رقمي. ويضيف سجلافو أن بيانات القياس عن بُعد تتدفق من «Unreal» إلى نماذج «ساس»، ثم تعود إلى المحاكاة، ما يغير البيئة ثلاثية الأبعاد ديناميكياً بناءً على الرؤى. ويرى أن هذا «التحسين الحلقي المغلق» يسمح للشركات باختبار بروتوكولات سلامة جديدة قبل التنفيذ ومحاكاة اضطرابات سلسلة التوريد والتكيف استباقياً. كذلك التنبؤ بأعطال المعدات وجدولة الصيانة وتجربة السلامة التي عرضناها قيد التشغيل بالفعل. على سبيل المثال، تعمل نماذج الرؤية الحاسوبية على كاميرات أرضية المصنع في الوقت الفعلي... فإذا كان العامل لا يرتدي خوذة، يحدد النظام ذلك فوراً.

عوالم التوأم الرقمي

بعد أن كانت صناعات مثل التصنيع هي الرائدة في تبني التوائم الرقمية، بدأت هذه التقنية بالانتشار بسرعة عبر قطاعات متعددة، لتفتح آفاقاً جديدة من الإمكانات والابتكار.

في قطاع الرعاية الصحية، تُستخدم التوائم الرقمية لمحاكاة تدفق المرضى داخل المستشفيات، ما يساعد في تقليل أوقات الانتظار في أقسام الطوارئ. كما تتيح هذه المحاكاة توقّع الطلب على أسرّة العناية المركزة خلال فترات الأوبئة أو الأزمات، إلى جانب استخدامها في تدريب الجراحين من خلال بيئات افتراضية تحاكي غرف العمليات الواقعية.

أما في المدن الذكية، فتُسهم التوائم الرقمية في نمذجة حركة المرور لفهم الأنماط وتخفيف الازدحام، كما تتيح اختبار قدرة البنية التحتية على الصمود في وجه أحداث مناخية قاسية، وتساعد في تحسين مسارات الاستجابة السريعة لحالات الطوارئ، مثل الحرائق أو الكوارث الطبيعية.

وفي الخدمات المالية، تُستخدم التوائم الرقمية لاختبار محافظ الاستثمار في سيناريوهات صدمة اقتصادية، كما تتيح محاكاة هجمات الاحتيال الإلكتروني لاختبار الدفاعات وتعزيزها، وتساعد في دراسة تأثير السياسات مثل التعريفات الجمركية على سلاسل التوريد العالمية. ويؤكد بيل كليفورد، من «إيبك غيمز»، أن الاحتمالات لا حصر لها. من الفضاء الجوي إلى صناعة السيارات، يتيح التوأم الرقمي للشركات الاستعداد لما هو قادم، وليس الردّ على ما يحدث الآن فقط.

ميزة القرار

مع اقتراب شركة «ساس» من ذكرى تأسيسها الخمسين، تمثل التوائم الرقمية أكثر من مجرد تكنولوجيا. إنها نموذج جديد لاتخاذ القرارات. يشدد براين هاريس على أن «ساس» لا تقدم إجابات فحسب، «بل ثقة في تلك الإجابات، وهذا ما تبدو عليه ميزة القرار الحقيقية». وكما يبدو أنه من أرضيات المصانع إلى الأسواق المالية، المستقبل مُحاكى ومُحسن ومُؤمن بتوأم رقمي واحد في كل مرة. الرسالة من مؤتمر «SAS Innovate 2025» واضحة: «التوأم الرقمي ليس المستقبل. إنه الحاضر». والسؤال لم يعد عما إذا كانت المؤسسات ستعتمد هذه التكنولوجيا، بل بأي سرعة يمكنها تسخير إمكاناتها الكاملة؟