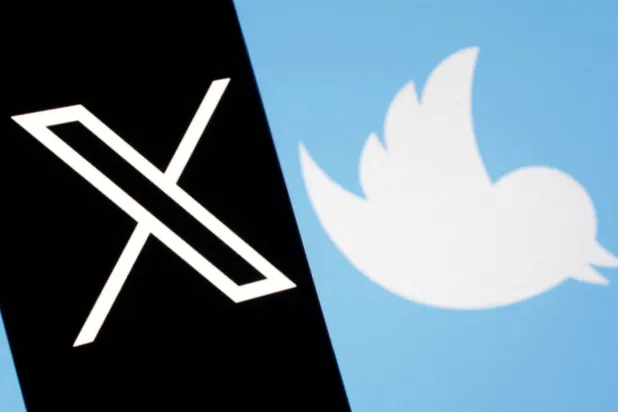

أطلقت منصة «تويتر» شعارها الجديد، اليوم الاثنين، مستبدلة الطائر الأزرق بواسطة حرف «X» أبيض على خلفية سوداء، في إطار إعادة تسمية للعلامة التجارية، بحسب وكالة الصحافة الفرنسية.

ورغم أن موقع شبكة التواصل الاجتماعي يظهر الآن شعار الشركة الجديد، فإن عنوانه كان لا يزال يظهر على أنه «تويتر. كوم»، وكان زر «التغريد» الأزرق لا يزال مرئياً.

كذلك، رأى بعض المستخدمين نسخة زرقاء من شعار «إكس»، وهو أمر يشير إلى أن هذه العملية لم تتم نهائياً بعد. وكان رجل الأعمال ومالك المنصة إيلون ماسك أعلن اعتزامه تغيير شعار «تويتر». وغرّد عبر حسابه مساء الأحد «قريبا سنقول وداعا لماركة (تويتر) ولكل الطيور بشكل تدريجي»، قبل أن يضيف تغريدة أشار فيها إلى أن الشعار الجديد قد يكون حرف «إكس» (X).

ويستمد «تويتر» الذي أسّس في عام 2006، اسمه من صوت الطيور، واستخدم علامته التجارية منذ أيامه الأولى عندما اشترت الشركة سهم رمز لطائر أزرق مقابل 15 دولارا، وفق موقع التصميم «كرييتف بلوك». وغرّدت ليندا ياكارينو الرئيسة التنفيذية لـ«تويتر» بصورة لشعار الشركة الجديد مساء الأحد كاتبة «إكس أصبح موجودا! سنقوم بذلك». ومساء الأحد أيضا، غيّر ماسك صورة صفحته الشخصية إلى شعار الشركة الجديد الذي وصفه الملياردير بأنه «حد أدنى من فن الديكور» وحدّث رابط سيرته الذاتية إلى «إكس. كوم» الذي يعيد التوجيه الآن إلى «تويتر. كوم».

وأشار كذلك إلى أنه بموجب الهوية الجديدة للموقع، سيطلق على المناشير تسمية «إكس». وبعد استحواذه على «تويتر» العام الماضي لقاء 44 مليار دولار، غيّر ماسك في أبريل (نيسان) 2023 اسم الشركة إلى «إكس كورب»، فيما يتطرق بصورة مستمرة إلى مشروعه المتمثل في تنويع النشاطات التي توفرها «تويتر»، مع إمكانية تقديم خدمات مالية، على غرار منصة «وي تشات» في الصين. وقالت ياكارينو الرئيسة السابقة للإعلانات في «إن بي سي يونيفرسال» التي عينها ماسك الشهر الماضي لتكون خلفاً له، إن المنصة تعمل على توسيع نطاقها. وكتبت على «تويتر»، «إكس هي الحالة المستقبلية للتفاعل غير المحدود، المتمحور على الصوت والفيديو والمراسلات والمدفوعات - الخدمات المصرفية، ما يخلق سوقاً عالمية للأفكار والسلع والخدمات والفرص».

إيرادات جديدة

ويأتي تغيير اسم «تويتر» في مرحلة تواجه فيها المنصة صعوبات كثيرة، مع صرف ماسك نحو نصف الموظفين وتراجع العائدات الإعلانية بحوالي النصف، على قول الملياردير. وتواجه الشبكة الاجتماعية عدداً كبيراً من التطبيقات المنافسة، أبرزها «ثريدز» الذي أطلقته شركة «ميتا». وفي مواجهة ذلك، تحرك رئيس «سبايس إكس» نحو إدخال المدفوعات والتجارة إلى المنصة بحثاً عن إيرادات جديدة. وتضم المنصة حوالي 200 مليون مستخدم نشط يومياً، لكنها تواجه أعطالاً تقنية متكررة منذ أقال ماسك عدداً كبيراً من موظفيها.

واستجاب كثير من المستخدمين والمعلنين على حد سواء بشكل عكسي على الرسوم الجديدة التي فرضها ماسك على خدمات كانت مجانية قبل استحواذه على المنصة، وتغييراته في إدارة المحتوى وإعادة الحسابات التي كانت محظورة. وأشار ماسك هذا الشهر إلى أن «تويتر» خسرت حوالي نصف عائداتها الإعلانية. كذلك، أطلقت «ميتا» الشركة الأم لـ«فيسبوك» هذا الشهر أيضاً منصة منافسة لـ«تويتر» أطلقت عليها «ثريدز»، ولديها الآن ما يصل إلى 150 مليون مستخدم، وفقاً لبعض التقديرات.