أصبحت الهويات الرقمية أساساً للعمل والحياة والأمن، وتظل كلمة المرور أداة الحماية الأولى، لكنها أيضاً نقطة الضعف الأكبر.

في اليوم العالمي لكلمات المرور، الذي يُصادف أول خميس من شهر مايو (أيار) من كل عام، نتذكر أن حماية الحسابات لم تُحل بعدُ، خصوصاً في عصر الأجهزة الذكية والاتصال الفائق والهجمات السيبرانية المستمرة.

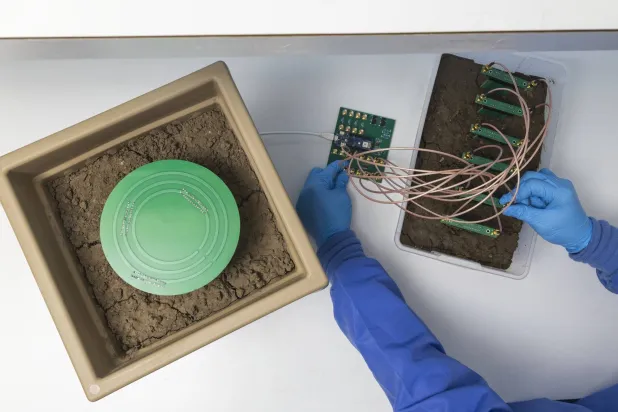

ومع توسّع استخدام أجهزة xIoT (الإنترنت الممتد للأشياء) داخل المؤسسات، تزداد التحديات المرتبطة بكلمات المرور تعقيداً. يقول أسامة الزعبي، نائب رئيس شركة «فوسفوريس» للأمن السيبراني في منطقة الشرق الأوسط وأفريقيا، وهي شركة متخصصة في حماية أجهزة xIoT بشكل استباقي، إن تلك الأجهزة تطرح مخاطر كبيرة تتعلق بكلمات المرور بسبب تنوعها الكبير وغياب المعايير الأمنية الموحدة، حيث لا تزال أجهزة كثيرة تُشحن بكلمات مرور افتراضية من المصنع. ويضيف خلال لقاء خاص مع «الشرق الأوسط» أنه «من دون إدارة تلقائية لتلك البيانات، تصبح هذه الأجهزة بوابات مكشوفة أمام هجمات الفدية وسرقة البيانات، وحتى تعطيل العمليات التشغيلية».

آلاف نقاط الدخول وكلمة مرور واحدة

على عكس أنظمة تكنولوجيا المعلومات التقليدية، غالباً ما تأتي أجهزة xIoT مثل الحساسات الصناعية والطابعات والأجهزة الطبية والكاميرات الذكية مزوّدة بكلمات مرور جاهزة لا يتم تغييرها بعد التثبيت.

يوضح الزعبي أنه عادة ما يتم شحن كثير من هذه الأجهزة بكلمات مرور افتراضية لتسهيل الإعداد، لكن الراحة تتغلب على الأمان، ومؤسسات كثيرة لا تدير هذه البيانات بشكل جيد أو لا تُجري تغييراً دورياً لها، ما يفتح المجال للمهاجمين لفترة طويلة بعد النشر. وعلى الرغم من أن المستخدمين يتحملون جزءاً من المسؤولية، فإن الزعبي يرى أن «العبء الأكبر يقع على المصنعين وفرق الأمن السيبراني لتطبيق معايير قوية افتراضياً، والاعتماد على الأتمتة لتقليل احتمالات الخطأ البشري».

هجمات أسرع وأكثر ذكاءً وخطورة

في الوقت الذي تحاول فيه المؤسسات تعزيز أمنها، لا يتوقف المهاجمون عن تطوير أدواتهم، بل باتوا يعتمدون على الأتمتة لاختراق كلمات المرور.

يعد الزعبي أن البرمجيات الخبيثة باتت تُستخدم لمسح آلاف أجهزة xIoT بحثاً عن كلمات مرور ضعيفة أو افتراضية. ويضيف: «عند النجاح، يُباع الوصول لمجموعات فدية، أو يتم استخدامه للانتقال إلى أنظمة أكثر حساسية». ويتابع أن الأخطر من ذلك هو أن أدوات عامة مثل «شودان» (Shodan) تتيح لأي شخص البحث عن هذه الأجهزة المكشوفة بسهولة، ما يحوّل كاميرا بسيطة أو نقطة وصول مهملة إلى تهديد كامل للبنية المؤسسية.

ثغرات أمنية صامتة

لا تقتصر المشكلة في أجهزة xIoT على ضعف كلمات المرور فقط، بل تكمن أيضاً في تصميمها غير الآمن. يشرح الزعبي خلال حديثه لـ«الشرق الأوسط» أنه في قطاعات مثل التصنيع والرعاية الصحية، أنظمة xIoT كثيرة تعمل بإصدارات قديمة ولا يمكن تحديثها دون توقف العمليات، وأن أجهزة لا تملك القدرة التقنية لتشغيل برامج حماية حديثة. وفي البيئات الصناعية، تمثل الأجهزة ثغرات مادية أيضاً، إذ يمكن الوصول إليها جسدياً واستغلالها دون الحاجة إلى اتصال عن بُعد. وفي الوقت ذاته، تفتقر التشريعات في كثير من الدول إلى قواعد صارمة لتنظيم أمن أجهزة إنترنت الأشياء.

هل المستقبل من دون كلمات مرور؟

رغم التوجه العالمي نحو المصادقة البيومترية، مثل بصمة الإصبع أو التعرف على الوجه، يرى الزعبي أن التبني الشامل لا يزال بعيد المنال. ويقول إن تلك التقنيات بدأت تنتشر في الأجهزة الحديثة، لكن مؤسسات كثيرة تعتمد على بنى تحتية قديمة لا تدعم هذه البروتوكولات. ويتابع أن بعض الأجهزة مثل الكاميرات والأنظمة الصوتية منخفضة الطاقة لا يمكنها دعم التوثيق المتقدم. ووفقاً للزعبي تشمل القطاعات المتقدمة في هذا المجال البنوك وشركات التكنولوجيا وأجزاء من قطاع الرعاية الصحية، حيث الأنظمة محدثة ومهيأة لاعتماد أدوات الهوية الذكية.

الأخطاء المتكررة

حتى اليوم، لا تزال المؤسسات ترتكب أخطاء بسيطة لكنها كارثية، أبرزها الإبقاء على كلمات المرور الافتراضية. ويردف الزعبي أنه تم رؤية بيئات كاملة لا تزال تستخدم كلمة المرور نفسها على جميع الأجهزة، دون تحديث أو مراقبة منذ سنوات. ويواصل قائلاً: «الأخطر أن الأجهزة الهامشية مثل الطابعات أو أنظمة الدخول تُترك منسية، رغم أنها بوابات خلفية مثالية للمهاجمين».

التوازن بين الأمان وسهولة الاستخدام

أحد أكبر التحديات هو تحقيق الحماية دون تعقيد تجربة المستخدم. ويرى الزعبي أن الحل يكمن في الأتمتة الذكية. ويوضح أنه من خلال تدوير كلمات المرور تلقائياً، وتعطيل الخدمات غير المستخدمة وفرض كلمات مرور قوية، يمكن تقليل المخاطر دون إثقال كاهل الفرق التقنية أو المستخدمين. ويشدّد على أن الأمن لا يجب أن يكون مزعجاً، بل يجب أن يكون استباقياً.

دور العامل البشري

رغم أهمية الأنظمة والسياسات، يؤكد الزعبي أن الإنسان يبقى الحلقة الأكثر حساسية، ويعد أن الخطأ البشري هو الثغرة الأكبر في الأمن السيبراني، ويشدد على أهمية التوعية والتدريب المستمر. وينصح الزعبي بتطبيق محاكاة لهجمات التصيّد، وتوضيح سياسات كلمات المرور، وتثقيف الموظفين حول أدوات المصادقة الجديدة قائلاً إن «الموظف الواعي قد يكون جهاز الإنذار الأول ضد الهجمات».

وعندما سُئل الزعبي عن الخطوات العاجلة لتحسين أمان كلمات المرور، قدم استراتيجية مبنية على ثلاثة محاور: الأشخاص والعمليات والتقنية. وعد بأن الخطوة الأولى هي اكتساب رؤية شاملة لجميع الأصول المتصلة، بما في ذلك أجهزة xIoT ومن ثم فرض المسؤولية والمساءلة في الوصول وتطبيق سياسات كلمات مرور قوية. وأخيراً، الاستفادة من الأتمتة لتدوير كلمات المرور، ومراقبة الدخول غير المصرح به، وتطبيق استجابات سريعة عند وقوع الحوادث. وأشار إلى اعتماد أطر مثل قاعدة «15 - 30 - 60» وهي الاستجابة للتنبيه خلال 15 دقيقة، واحتواء الحادث خلال 30 دقيقة، والمعالجة الكاملة خلال 60 دقيقة.

يختتم الزعبي بقوله: «علينا أن ننتقل من التعامل مع كلمات المرور كشرّ لا بد منه، إلى بناء أنظمة تحمي الهويات بشكل افتراضي. عندها، لن نحتاج إلى الاعتماد على الحلقة الأضعف».

كلمات المرور لن تختفي قريباً، لكنها بالتأكيد تحتاج إلى إعادة تصميم ذكية... بدءاً من الآن.