لعلك قد سمعت أخيرا عن إصابات وحالات وفاة لبعض الأطفال في المنطقة العربية جراء ما يعرف بـ«الحوت الأزرق». وهناك سوء فهم لهذا الأمر جراء الخلط بين معاني كلمة «لعبة»، لتقع العديد من الألعاب الإلكترونية ضحية لهذا الأمر. ونذكر في هذا الموضوع تعريف «الحوت الأزرق»، وندرس آلية تفاعل الأطفال معه، بالإضافة إلى نصائح لحماية الأطفال.

- «الحوت الأزرق»

السبب الرئيسي جراء النظرة السلبية نحو الألعاب الإلكترونية في الفترة الأخيرة هو تعريف «الحوت الأزرق» بأنها لعبة، ما يجعل الأهل والآخرين الذين ليس لديهم دراية تقنية كافية يعتقدون أنها لعبة يمكن تحميلها من المتاجر الرقمية على الهواتف الجوالة والأجهزة المحمولة أو اللعب بها عبر أجهزة الألعاب المتخصصة، مثل «بلايستيشن» و«إكس بوكس» وأجهزة «نينتندو»، أو حتى الكومبيوتر الشخصي والتقدم عبر مراحلها.

ولكن الحقيقة هي أن «الحوت الأزرق» ليس برنامجا أو تطبيقا يتم تحميله وتثبيته، بل أشبه بالتحدي الاجتماعي الذي يتم من خلال أي وسيلة تواصل، والتي تشمل الرسائل النصية عبر تطبيقات الدردشة أو الهاتف الجوال أو الشبكات الاجتماعية، ولا تصنف كلعبة إلكترونية ذات نص برمجي أو ذات وجود فعلي.

ويعتمد تحدي «الحوت الأزرق» على مبدأ التحدي السلبي الذي بدأ بالانتشار، والذي يتأثر به من يرغب في الحصول على الاهتمام أو تقدير الآخرين، أو لأي سبب نفسي آخر، تم ابتكاره للتنمر على ضعاف الأنفس أو الأطفال غير المدركين لخطورة ما يقومون به.

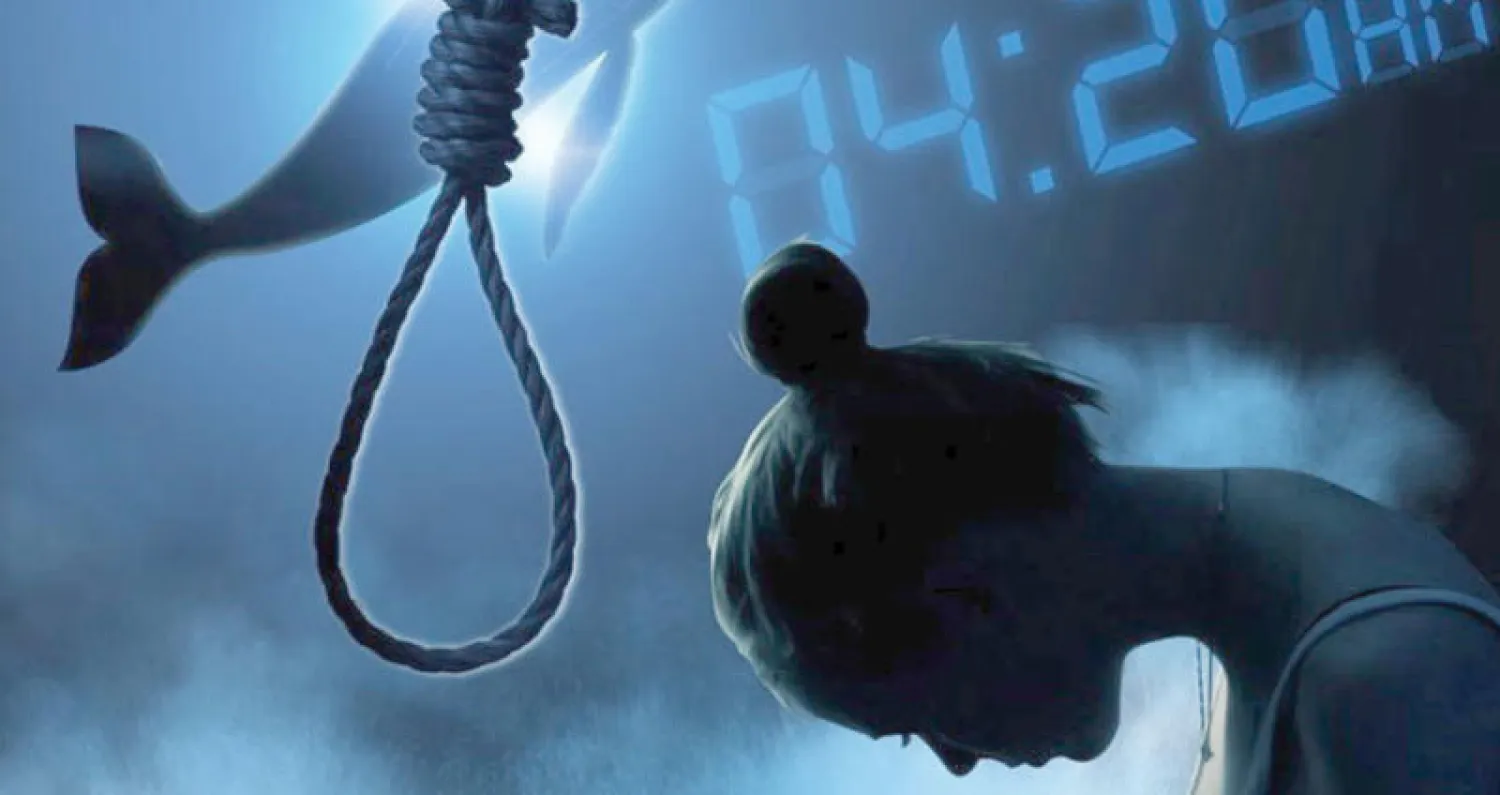

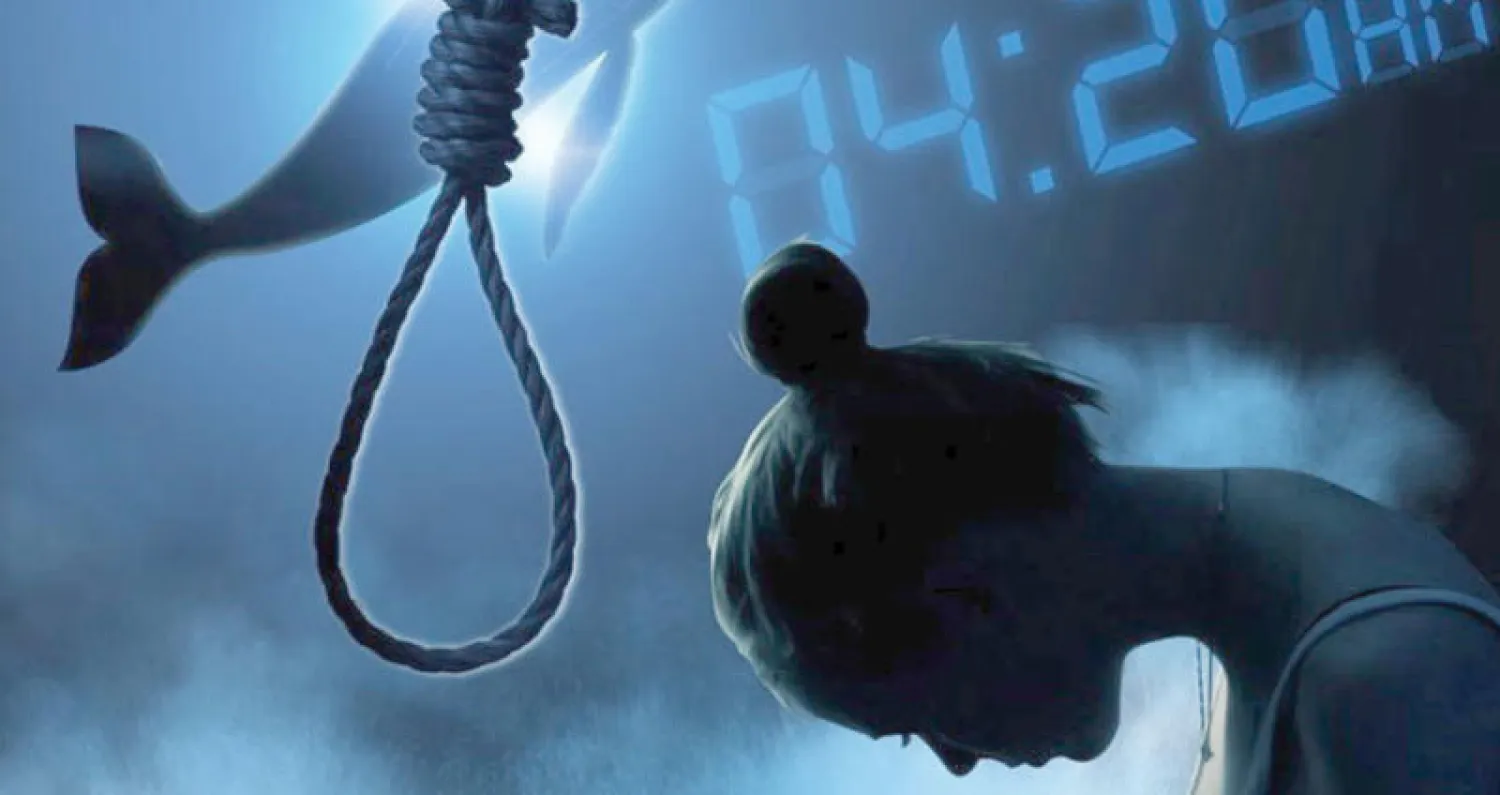

آلية اللعب بسيطة، وتجري بين شخص حقيقي لا يُعرف اسمه يسمى المشرف (أو المدير) الذي يطلب من الطفل أو الضحية القيام بمجموعة تحديات قد تصل إلى 50 على مدى 50 يوما، والتي قد تشمل رسم عنصر ما وتصويره وإرساله إلى المشرف، أو الاستماع إلى موسيقى كئيبة لفترات مطولة وإرسال تسجيلات للمشرف تثبت ذلك، أو مشاهدة أفلام مخيفة في منتصف الليل، أو حتى إيذاء النفس أو الآخرين والرسم بأدوات حادة على جسد الضحية. العملية هذه تتم عبر أي وسط تواصل اجتماعي، وليس من خلال برنامج محدد يتم تثبيته على جهاز الضحية.

وتوجد عدة نظريات حول أسباب قيام المشرفين بطلب أمور غريبة من الأطفال، والتي تشمل وجود شهوة جنسية لديهم نحو الأطفال وطلب صور لهم تتدرج في العري بهدف إرضاء رغباتهم. وقد يستخدم المشرفون بطاقات الشراء من المتاجر الإلكترونية لإغراء الأطفال لتصوير أنفسهم دون ملابس، والتي يستطيع الأطفال استخدامها لشراء ألعابهم المفضلة التي قد يرفض الأهل شراءها لهم، أو إغرائهم بزيادة عدد متابعيهم في الشبكات الاجتماعية إن كان لدى الطفل حسابات في تلك الشبكات. وقد يطلب بعض المشرفين صورة للطفل للتأكد من أنه لا يتجاوز 12 عاما، ومن ثم يطلب منه صورا بملابس أقل للمزيد من التأكيد، ومن ثم يبتزه بتلك الصور للحصول على المزيد منها.

وقد يقوم بعض المشرفين بطلب مشاركة الموقع الجغرافي للطفل، واستخدام هذه المعلومة لتهديد الطفل بأن المشرف سيخبر أهل الطفل بالتقاطه لصور غير سوية، وابتزازه للمزيد منها، ما يضع الطفل في معضلة نفسية مهولة قد تؤدي به إلى العزلة أو الانحراف الأخلاقي أو حتى الانتحار. ومن الممكن للمشرف طلب مشاركة موقع منزل الطفل وتصوير جميع الغرف والحديقة ومدخل المنزل، وذلك ليستطيع المشرف سرقة المنزل في حال إخبار الطفل له بأن العائلة ستخرج للسهر في مكان ما أو ستسافر لعدة أيام بعيدا عن المنزل.

- أساليب الوقاية

هناك مسؤولية على الأهل في انتشار هذه الظاهرة، ذلك أن الكثير منهم يقدم هواتف جوالة أو أجهزة لوحية للطفل ليتخلص من إلحاحه ويتركهم قليلا، دون أن يعلموا ما الذي يقوم به الطفل. ويندر أن يفحص الأهل جهاز طفلهم بعد نومه ويراقبوا الرسائل المتبادلة بينه وبين الآخرين، أو التطبيقات التي يستخدمها والتي قد لا تتناسب مع عمره. كما يجب على الأهل تثقيف الطفل حول عمليات الاستغلال بشكل عام، وتشجيعه على تبليغ الأهل في حال تعرضه لموقف مشابه دون أي عقوبات حتى لا يخاف الطفل من العقوبة ويقع ضحية.

ويمكنك منع تحميل أي تطبيق غير مناسب على العديد من الأجهزة، نذكر منها آلية منع تحميل التطبيقات للأطفال الذين تبلغ أعمارهم أقل من 13 سنة على الأجهزة التي تعمل بنظام التشغيل «آندرويد»، حيث يحتاج أحد الوالدين في مجموعة العائلة إلى استخدام كلمة مرور حسابه في «غوغل» لإعداد أدوات الرقابة الأبوية لطفله أو تغيير تلك الإعدادات. ويمكن الذهاب إلى موقع families.google.com ومن ثم اختيار طفلك، والذهاب إلى قائمة الإعدادات والنقر على إدارة الإعدادات وبعد ذلك عناصر التحكم في «غوغل بلاي»، والنقر على نوع المحتوى الذي ترغب في فلترته، ومن ثم اختيار كيفية تصفية الوصول أو تقييده. الجدير ذكره أن أدوات الرقابة الأبوية على أجهزة «آندرويد» تعمل فقط على الأجهزة التي سجل طفلك الدخول عليها إلى حسابه في «غوغل».

أما بالنسبة للأجهزة التي تعمل بنظام التشغيل «آي أو إس»، فيمكنك استخدام القيود المضمنة المعروفة أيضا بـ«الإشراف العائلي» التي تسمح بحظر تطبيقات ووظائف محددة أو تقييدها على جهاز طفلك. ولدى اقتناء جهاز جديد للطفل، تعرّف على كيفية إعداده بسهولة من خلال الإشراف الأبوي. ويمكنك أيضا التحكم في إعدادات الخصوصية، بحيث لا يستطيع الطفل تغييرها. ولتشغيل الإشراف العائلي أو إيقاف تشغيله، يجب الذهاب إلى قائمة «الإعدادات» ثم «عام» ثم «القيود» والضغط على «تمكين القيود». ويجب بعد ذلك إنشاء رمز دخول خاص بـ«القيود» وذلك لتغيير الإعدادات أو إيقاف تشغيل القيود دون أن يستطيع طفلك القيام بذلك. وإذا نسيت رمز دخول «القيود»، فيجب مسح بيانات جهاز الطفل، ثم إعداده كجهاز جديد لإزالة رمز دخول «القيود».

وفي حال إيقاف تشغيل تطبيق أو وظيفة بموجب «القيود»، فلن يستطيع الطفل استخدام هذا التطبيق أو تلك الوظيفة، وسيتم إخفاء تلك الوظيفة أو التطبيق من شاشة الهاتف، ولكن التطبيق أو الوظيفة لن يحذفا. وعلى سبيل المثال، إن كنت لا ترغب قيام الطفل بالتقاط صور أو عروض فيديو، فيمكنك إيقاف تشغيل تطبيق الكاميرا لتعطيل هذه الوظيفة. ولن تستطيع جميع التطبيقات الأخرى التي تستخدم الكاميرا الوصول إليها إذا قمت بإيقاف تشغيلها. كما يمكنك منع الطفل من تثبيت تطبيقات إضافة أو حذفها أو مباشرة عمليات الشراء من داخل المتجر. وتستطيع كذلك إضافة قيود تمنع تشغيل المواد والأفلام الإباحية أو العروض التلفزيونية ذات عمر محدد. كما تستطيع فلترة محتوى صفحات الإنترنت في جهاز طفلك تلقائيا لتقييد الوصول إلى محتوى خاص بالبالغين في متصفح «سفاري» والتطبيقات المثبتة على جهاز الطفل. ويمكنك أيضا إضافة مواقع إنترنت معينة إلى قائمة معتمدة أو محظورة، وذلك بالذهاب إلى قائمة «الإعدادات» ثم «عام» ومن ثم «القيود» و«مواقع الويب» وتحدد أحد الخيارات التالية: «كل مواقع الويب» أو «تقييد محتوى البالغين» أو «مواقع ويب محددة فقط».

- حظر التطبيقات والألعاب

بالنسبة لجهاز الألعاب «إكس بوكس وان»، فتستطيع حظر التطبيقات والألعاب والوسائط غير الملائمة بتعيين حد عمر للمحتوى، بحيث سيحتاج أي شيء يتم تصنيفه فوق هذا الحد العمري إلى موافقة أحد البالغين. اسم هذا الإعداد في جهاز «إكس بوكس وان» هو «إمكانية الوصول إلى المحتوى» ويتم تفعيله آليا إذا كان عمر الطفل المختار في حسابه في «إكس بوكس وان» أقل من 8 أعوام، أو يكون دون أي قيود إن كان عمر الطفل أكبر من 8 أعوام. كما يمكن حظر صفحات الإنترنت غير المناسبة بهدف حماية طفلك من تصفح محتوى البالغين عند استخدامهم متصفحات الإنترنت. ولتفعيل هذه الميزة، يمكن الذهاب إلى موقع account.microsoft.com-family وتسجل الدخول باستخدام حساب «مايكروسوفت» الخاص بك، ومن ثم البحث عن اسم طفلك وتحدد قيود المحتوى. ويجب النزول بالصفحة إلى الأسفل وصولا إلى استعراض الإنترنت لتقوم بتبديل حظر مواقع الإنترنت غير المناسبة من وضعية الإيقاف إلى التشغيل. وإن كنت ترغب حظر مواقع محددة بشكل دائم، فتستطيع إضافة عناوين تلك المواقع ضمن قائمة المحظور دائما. أما إن كنت ترغب في أن يطلع طفلك فقط على مواقع الإنترنت المسموح بها، فيمكنك تحديد المربع الموجود بجوار السماح لمواقع الإنترنت هذه.

ونذكر كذلك كيفية إيقاف عمل متصفح الإنترنت في جهاز الألعاب «بلايستيشن 4»، وذلك بالذهاب إلى قائمة «الإعدادات» ومن ثم اختيار «أدوات تحكم الأهل - إدارة أفراد العائلة» ومن ثم «إدارة أفراد العائلة»، والتي قد تتطلب معاودة إدخال كلمة السر الخاصة بحسابك في شبكة «بلايستيشن». وفي القائمة التالية، يجب اختيار اسم حساب الطفل الذي ترغب فرض منع تصفح الإنترنت عليه، ومن ثم اختيار «مزايا التطبيقات والأجهزة والشبكة»، والنزول إلى الأسفل إلى خيار «استخدام متصفح الإنترنت» ومن ثم اختيار «عدم السماح».

تحدي «الحوت الأزرق» يؤثر سلباً على نفسية الأطفال

نصائح وقائية لحماية الأطفال من استخدامه عبر مختلف وسائل التواصل الرقمية

تحدي «الحوت الأزرق» قد يؤدي إلى انتحار الأطفال

تحدي «الحوت الأزرق» يؤثر سلباً على نفسية الأطفال

تحدي «الحوت الأزرق» قد يؤدي إلى انتحار الأطفال

لم تشترك بعد

انشئ حساباً خاصاً بك لتحصل على أخبار مخصصة لك ولتتمتع بخاصية حفظ المقالات وتتلقى نشراتنا البريدية المتنوعة