لا شكّ في أن الرسائل الإلكترونية والنصية باتت الطريقة الأسهل لإرسال رسالة مكتوبة. ولكنّ، في حالات كثيرة، تكون الرسالة التقليدية أفضل في حالة كتابة المسائل القانونية مثلاً، أو الإشعارات الرسمية، أو التوصيات الخاصة.

للحصول على أفضل النتائج من هذه الرسائل المكتوبة، يجدر بكم الحصول على أدوات مكتبية خاصة، تضفي لمسة احترافية مهمّة. وبفضل الأدوات والنماذج المجانية المتوفرة، ستتمكنون من الخروج بتصميم رسالة يطغى عليه الطابع الشخصي في دقائق قليلة.

تصميم الرسائل

ولتحقيق هذه الغاية، إليكم الخطوات اللازمة:

1- الاستعانة بنموذج: تضم معظم برامج معالجة الكلمات مجموعة من النماذج المصممة مسبقاً للمساعدة في تحضير أنواع متعددّة من المستندات، ومن بينها الرسائل المهنية. زوروا قسم «منصة النماذج» (template gallery) في تطبيقات «آبل بيجز» و«غوغل دوكس» و«مايكروسوفت وورد» أو أي تطبيق مشابه آخر، بالإضافة إلى بعض البرامج التي قد تزوّدكم بنماذج إضافية عبر الإنترنت، لتحميلها إن لم تعجبكم المجموعة المتوفرة في التطبيق. يمكنكم أيضاً الاستعانة بخدمات إلكترونية كـ«أدوبي سبارك» و«كانفا» و«بي إس برينت»، للحصول على نماذج لتصميم ترويسة الرسائل.

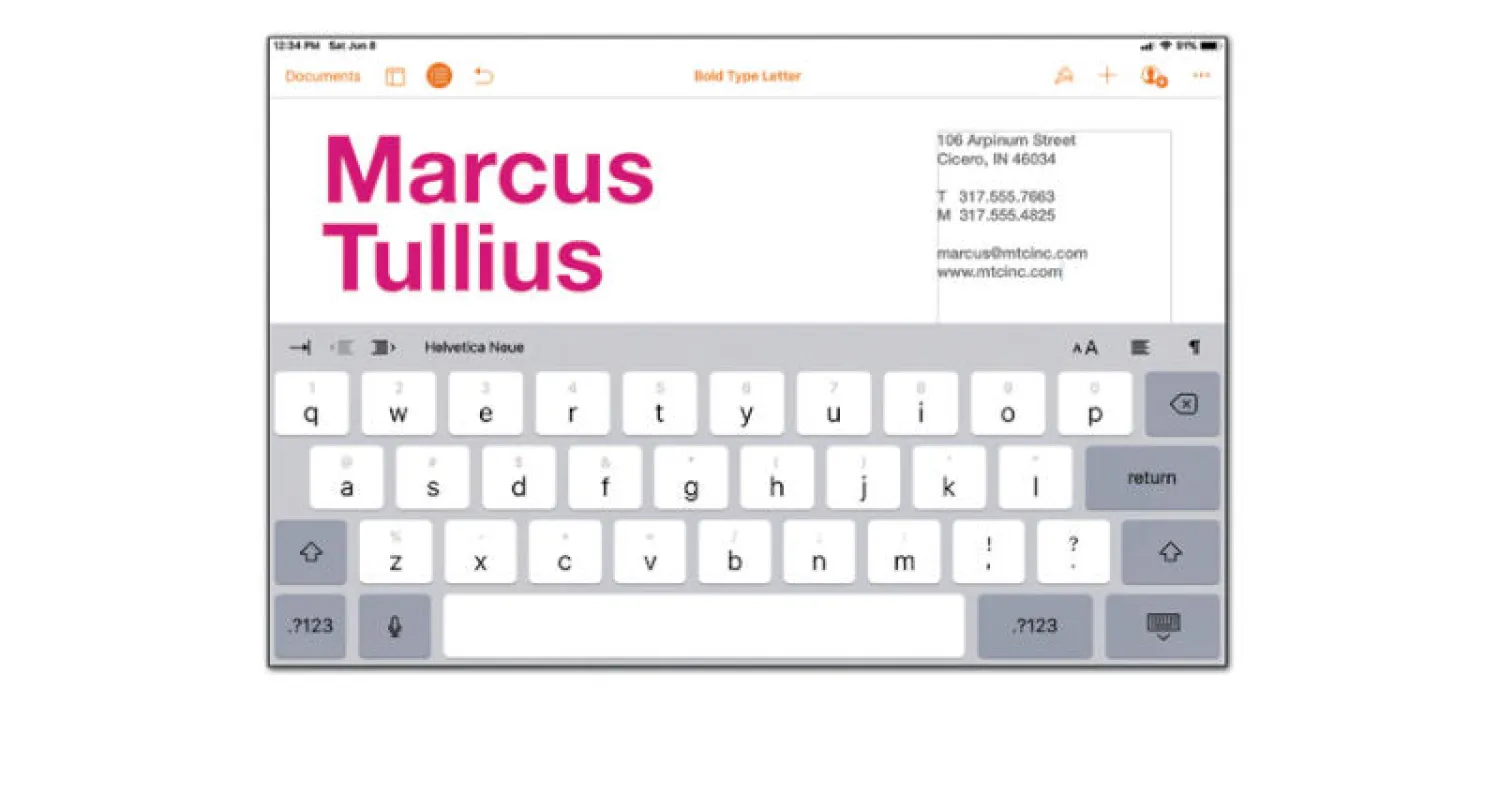

تقيكم هذه النماذج المحضرة مسبقاً من الغرق في تفاصيل التصميم؛ لأنّها تحتوي أصلاً على أنواع الأساليب والتصميمات الرسومية الأساسية، إلى جانب مربّعات مخصصة لوضع المعلومات الخاصة. (تسمح هذه النماذج عادة للمستخدم بتعديل نوع الخطّ والألوان)، لذا ما عليكم إلا استبدال اسمكم وعنوانكم بالنص الموجود، وغيرها من المعلومات لتحصلوا على ترويسة الرسالة التي تريدونها.

2- تحضير تصميمكم الخاص: في حال كنتم غير مهتمّين بشكل النموذج، أو تملكون تصميماً محدداً في بالكم، خاصاً بشركة صغيرة أو مشروع آخر، فعليكم بتصميم الترويسة الخاص بكم. يمكنكم تعديل نموذج قائم، أو البدء من الصفر بتصميم مستند جديد، واستخدام أدوات التصميم الموجودة في تطبيقكم لتحديد نوع أسلوب الكتابة وحجم ولون حرف الطباعة، وشكله. احرصوا على استخدام خطوط وعوامل غرافيكية مميزة (كملف للشعار) وتأكّدوا من مراجعة النسخة الأخيرة من عملكم.

تختلف الأذواق في التصميم الغرافيكي، ولكنّ الإبقاء على الحدّ الأدنى من المحارف (typefaces - تصميم حروف الطباعة) المختارة (أو ضمن نسق الخطوط نفسه، مع تغيير في الحرف الطباعي العريض والمائل) يجعل تصميمكم أكثر تماسكاً. وإذا كنتم تحتاجون إلى أفكار وملهمات، ابحثوا عن مواد تعليمية إلكترونية حول تصميم ترويسة الرسائل في مستند «مايكروسوفت وورد» أو أي برنامج تستخدمونه.

أدوات خاصة

3- حفظ أدواتكم المكتبية الخاصة: في حال لم تختاروا خيار «تصميم نموذج جديد» قبل البدء بتصميم ترويسة رسالتكم، فيمكنكم حفظ الملف الحالي لاستخدامه كنموذج في المستقبل. تحققوا من خدمة المساعدة المتوفرة في برنامجكم للحصول على تعليمات محددة، ولكنّ «آبل بيجز» (لـ«macOS» و«IOS»)، و«غوغل دوكس»، و«مايكروسوفت وورد» تطبيقات تضمّ كتيبات إرشادها الخاصة.

4- طباعة الرسالة لإرسالها: بعد إتمام تصميم ترويسة رسالتكم، ابدأوا بكتابتها. إذا كنتم لا تريدون استخدام ورق طباعة أبيض رخيصاً، ابحثوا عن نوع أفضل وأكثر سماكة في متجر القرطاسية والأدوات المكتبية القريب منكم. ضعوا الورق الفاخر الذي اخترتموه في الآلة، واضغطوا على زرّ الطباعة، وأخيراً أضيفوا توقيعكم في آخر الصفحة الأخيرة. (أو في حال كنتم تفضلون الخيار التقليدي حقاً، اطبعوا النموذج واكتبوا محتوى الرسالة بيدكم).

هل تحتاجون إلى ظرف طُبع عليه عنوانكم وعنوان المتلقي؟ ابحثوا في التطبيق الذي اخترتموه عن تعليمات محددة لهذا الغرض. وتجدر الإشارة إلى أنّ «آبل بيجز» و«مايكروسوفت» يتيحان طباعة الظروف بشكل مباشر، وكذلك يفعل تطبيق «غوغل دوكس»، ولكن بعد إضافة برنامج «إنفلوب» المساعد إلى محرّك «غوغل كروم».

5- التوقيع وإرسال الرسالة إلكترونياً: يمكنكم، بالطبع، إرسال الملف الذي صممتموه عبر البريد الإلكتروني، ولكنّه قد لا يصل بالشكل الذي أردتموه نفسه، إذا كان المتلقي لا يملك ملفات خطّ الطباعة والرسوميات نفسها. لذا، في حال أردتم رسالتكم المطبوعة نفسها، وفي الوقت نفسه أردتم المرونة التي يتميّز بها الإرسال الإلكتروني والأرشفة السهلة، احفظوا الملف بصيغة «PDF» بدل طباعته.

وفي حال كنتم لا تملكون برنامجاً أو تطبيقاً لتحويل الملفات العادية إلى صيغة «PDF»، فيفضّل أن تستخدموا واحداً.

على أجهزة الكومبيوتر، ابحثوا عن «حفظ PDF» أو «اطبع PDF» عندما يحين وقت اختيار أمر الطباعة ويطلب منكم اختيار آلة طابعة. والجدير ذكره أنّ الإصدارات الحديثة من «آندرويد» و«IOS» تتيح صناعة ملفات «PDF» من الملفات المكتبية العادية على الجهاز الخلوي مباشرة في خيارات «اطبع».

يمكنكم أن تضيفوا اسمكم بصيغة رقمية على رسالة الـ«PDF»، كما يضمّ متصفح «مايكروسوفت إيدج» لبرنامج «ويندوز 10» وبرنامج «بريفيو» في «ماك OS»، أدوات لإضافة التوقيع على ملفات «PDF»، شبيهة بميزة «آبل ماركاب» المتوفر في برنامج «IOS».

تتيح لكم بعض تطبيقات الطرف الثالث أيضاً توقيع رسائلكم، ومنها «أدوبي أكروبات ريدر دي سي» لـ«ويندوز» و«ماك»، و«أدوبي فيل آند آمب»، وتطبيق «ساين» لـ«آندرويد» و«IOS»، وكلاهما مجاني.

- خدمة «نيويورك تايمز»

11:9 دقيقه

أدوات مكتبية خاصة للرسائل المهمة

https://aawsat.com/home/article/1803986/%D8%A3%D8%AF%D9%88%D8%A7%D8%AA-%D9%85%D9%83%D8%AA%D8%A8%D9%8A%D8%A9-%D8%AE%D8%A7%D8%B5%D8%A9-%D9%84%D9%84%D8%B1%D8%B3%D8%A7%D8%A6%D9%84-%D8%A7%D9%84%D9%85%D9%87%D9%85%D8%A9

أدوات مكتبية خاصة للرسائل المهمة

تضفي لمسة احترافية عليها

- نيويورك: جيه دي بيرسدورفر

- نيويورك: جيه دي بيرسدورفر

أدوات مكتبية خاصة للرسائل المهمة

لم تشترك بعد

انشئ حساباً خاصاً بك لتحصل على أخبار مخصصة لك ولتتمتع بخاصية حفظ المقالات وتتلقى نشراتنا البريدية المتنوعة