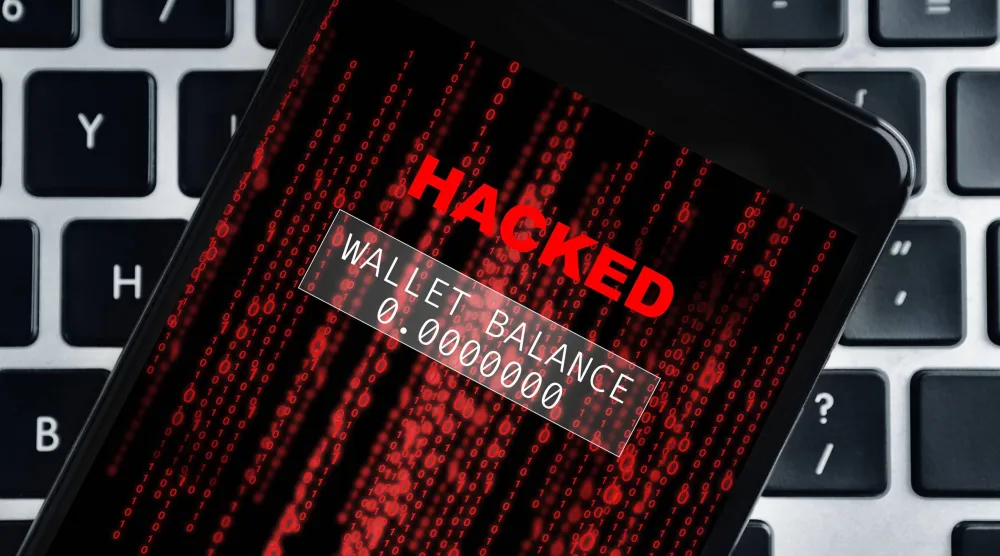

لم تعد تطبيقات الهواتف الجوالة مجرد أدوات رقمية مريحة، بل أصبحت مكونات أساسية في هوية العلامات التجارية، وتوليد الإيرادات والحياة اليومية. ورغم هذه الأهمية المتزايدة، لا يزال أمان تطبيقات الأجهزة الجوالة يشكل ثغرة واضحة، خصوصاً في المراحل المبكرة من التطوير.

بحث جديد صادر عن شركة «غارد سكوير» (Guardsquare) المختصة في مجال حماية تطبيقات الأجهزة الجوالة يكشف عن اتجاه مقلق. يشير إلى أنه لا يزال يُنظر إلى الأمان على أنه أمر ثانوي، رغم تصاعد التهديدات من حيث التعقيد والتكرار. ومع سعي الشركات إلى إطلاق التطبيقات بسرعة أكبر، غالباً ما تتأخر ميزات الأمان، وأحياناً يتم تجاهلها تماماً.

وعي مرتفع بالأمان... لكن التنفيذ متأخر

وفقاً للتقرير، صرّح 96 في المائة من المطورين بأنهم يدركون أهمية أمان التطبيقات الجوالة. ومع ذلك، يشعر فقط 52 في المائة بالثقة في أن نهجهم الحالي فعّال. والأسوأ من ذلك، أن 61 في المائة أقرّوا بأنهم لا يفكرون في الأمان إلا بعد بدء عملية التطوير. ويعد هذا خطأ قد يؤدي إلى ترسيخ الثغرات بعمق داخل الشيفرة البرمجية.

وعندما سُئل المطورون عن سبب عدم إعطاء الأولوية للأمان منذ البداية، أشار كثيرون إلى المهل الزمنية الضيقة، وقلة الموارد، حيث قال 53 في المائة إن فرقهم تكافح لموازنة الأمان مع تسليم الميزات. في كثير من الحالات تفوز الوظائف بالأولوية، بينما يتم تأجيل الأمان إلى «مرحلة لاحقة» غالباً لا تتحقق أبداً.

تهديدات شائعة ومخاطر معقدة

يسلط التقرير الضوء على أبرز المخاوف الأمنية التي تواجهها تطبيقات الأجهزة الجوالة من وجهة نظر المطورين، حيث تأتي الهندسة العكسية في مقدمة هذه التهديدات بنسبة 43 في المائة، تليها هجمات إعادة التغليف التي بلغت نسبتها 41 في المائة، ثم سرقة الملكية الفكرية بنسبة 38 في المائة. كما أبدى المطورون قلقاً واضحاً من الهجمات التي تحدث أثناء وقت التشغيل بنسبة 35 في المائة، بالإضافة إلى مخاطر فك الحماية (Rooting أو Jailbreaking) التي جاءت بنسبة 30 في المائة.

وتشير هذه الأرقام إلى طبيعة التهديدات المتعددة والمعقدة التي تواجه التطبيقات، والتي قد تؤدي إلى خسائر مالية وانتهاكات تنظيمية ما لم يتم التصدي لها بأدوات واستراتيجيات أمان متقدمة، ومبكرة. لا تقتصر آثار هذه التهديدات على الخسائر المالية، أو تضرر السمعة، بل يمكن أن تؤدي أيضاً إلى خرق قوانين حماية البيانات، مثل «GDPR»، أو «HIPAA». وبالنسبة لقطاعات مثل التمويل والرعاية الصحية والتجارة الإلكترونية، تكون المخاطر أعلى بكثير. والمقلق أن العديد من هذه التهديدات يمكن الوقاية منها باستخدام تقنيات أمان معروفة إذا تم تنفيذها في وقت مبكر، وبشكل منتظم.

نهج رد الفعل لا يزال سائداً

أحد الاستنتاجات الرئيسة من تقرير «Guardsquare» هو أن أمان تطبيقات الأجهزة الجوالة لا يزال يتبع نهجاً تفاعلياً أكثر منه استباقياً. فعلى سبيل المثال، تقوم 31 في المائة فقط من الفرق بإجراء نمذجة للتهديدات قبل بدء التطوير. في المقابل، 46 في المائة ينتظرون حتى تكشف اختبارات الأمان عن ثغرة ليبدأوا بالتصرف.

هذا النهج التفاعلي يخلق حلقة خطيرة. يتم اكتشاف الثغرات في وقت متأخر، وتطبيق الإصلاحات على عجل، أو بشكل غير مكتمل، وتأجيل التحسينات طويلة المدى لصالح تصحيحات قصيرة المدى. والمقلق أيضاً أن 32 في المائة من المشاركين أقرّوا بأنهم يفتقرون إلى أدوات فعالة لمراقبة التطبيقات بعد إطلاقها، ما يعني أنهم قد لا يكتشفون الاستغلال الفعلي إلا بعد حدوث الضرر.

التعليم والأتمتة بوصفها محفزات للتغيير

ما الحل إذن؟ بحسب «Guardsquare» يجب دمج الأمان مبكراً في عملية التطوير، ويفضل من اليوم الأول. يتطلب هذا التحول تغييراً ثقافياً، وتعاوناً أوضح، وأدوات أفضل.

من الناحية الثقافية، يعتبر تدريب المطورين مفتاحاً. قال 48 في المائة من المشاركين إنهم سيشعرون بثقة أكبر في تأمين التطبيقات إذا حصلوا على مزيد من التدريب، أو التوجيه. يمكن سد هذه الفجوة من خلال ورش عمل، وكتيبات إرشادية، ودعم عملي من فرق الأمان.

أما من ناحية الأدوات، فإن التركيز ينصب على الأتمتة. تتبنى العديد من المؤسسات الآن منصات «DevSecOps» تدمج اختبارات الأمان، والتشويش (Obfuscation)، واكتشاف التهديدات ضمن أنظمة «CI/CD». ويشير التقرير إلى أن 51 في المائة من المشاركين يستخدمون أدوات أمان مؤتمتة، وهي علامة إيجابية، وإن كانت لا تزال بعيدة عن الشمولية.

خط أساس جديد للأمان

في النهاية، يرسم البحث صورة لصناعة على مفترق طرق. المطورون يدركون المخاطر، لكنهم يواجهون عقبات في دمج الأمان ضمن سير العمل السريع. على القيادة الاستثمار في سد هذه الفجوة، ليس فقط من خلال الأدوات، بل من خلال تحمّل المسؤولية المشتركة، واستراتيجية طويلة الأمد. باعتبار أنه خط أساس، توصي شركة «Guardsquare» باعتماد نهج أمني متكامل يبدأ منذ المراحل الأولى لتطوير التطبيقات، حيث تؤكد على أهمية البدء بالتخطيط الأمني قبل كتابة الشيفرة البرمجية لضمان دمج الحماية في صميم البنية التقنية. يلي ذلك ضرورة إجراء نمذجة للتهديدات خلال مرحلة التصميم بهدف استباق المخاطر، وتحليلها قبل أن تتحول إلى ثغرات حقيقية. كما تشدد على ضرورة أتمتة اختبارات الأمان ضمن عمليات التكامل والتسليم المستمر (CI/CD)، مما يسمح بالكشف المبكر عن الثغرات دون إبطاء وتيرة التطوير.

وبمجرد إطلاق التطبيق، تدعو «غارد سكوير» إلى استخدام أدوات مراقبة فورية لمتابعة الأداء، والكشف عن أي استغلال محتمل في بيئة الإنتاج. وأخيراً، تبرز أهمية تعزيز التعاون بين المطورين وخبراء الأمان لضمان فهم مشترك للمخاطر، وتوزيع واضح للمسؤوليات ضمن الفريق التقني.

بالانتقال من مجرد الوعي إلى اتخاذ الإجراءات، يمكن للمؤسسات ضمان أن تطبيقاتها ليست فقط غنية بالميزات وسريعة، بل أيضاً آمنة، وموثوقة، وقابلة للصمود. فمع تحوّل تطبيقات الأجهزة الجوالة إلى ضرورة في الأعمال والحياة الشخصية، يجب أن يتطور الأمان من كونه نقطة فحص إلى عنصر أساسي في التصميم.