لم تعد الهواتف الذكية مجرد وسيلة اتصال. فهي اليوم بمثابة محافظ رقمية، ومكاتب متنقلة، ومراكز ترفيه، ومعرّفات إلكترونية. ومع توسّع وظائفها، ازدادت جاذبيتها لدى مجرمي الإنترنت. وفي الشرق الأوسط تحديداً، تشهد الساحة السيبرانية تحوّلاً سريعاً مدفوعاً بقوة الذكاء الاصطناعي.

يحذّر خبراء الأمن السيبراني من ازدياد استخدام البرمجيات الخبيثة التي تستهدف الهواتف المحمولة، ومن خطورة التقاء الذكاء الاصطناعي مع الجرائم الإلكترونية.

فحسب بيانات شركة «كاسبرسكي» الأخيرة، شهدت منطقة الشرق الأوسط ارتفاعاً بنسبة 43 في المائة في التهديدات التي تستهدف الهواتف المحمولة خلال الربع الأول من عام 2025، في حين انخفضت تلك الهجمات في كل من أفريقيا وتركيا.

تقول تاتيانا شيشكوفا، الباحثة الأمنية الأولى لدى «كاسبرسكي»، في حديث خاص إلى «الشرق الأوسط» على هامش مؤتمر «Cyber Security Weekend 2025» الذي عُقد مؤخراً في جزيرة بوكيت التايلاندية، إن المهاجمين أصبحوا أكثر مهارة وانتقائية، ويستخدمون تقنيات متقدمة مدعومة بالذكاء الاصطناعي. وتضيف: «حتى أكثر المستخدمين وعياً قد يفشلون في كشف تهديدات مصمَّمة بشكل ذكي». هذا الارتفاع يُعد مؤشراً على أن المجرمين السيبرانيين يتبعون تحركات المستخدمين، لا سيما في المناطق التي تشهد نمواً متسارعاً في الخدمات المصرفية الرقمية والاستخدام المكثف للهواتف الذكية.

الذكاء الاصطناعي: سلاح ذو حدّين

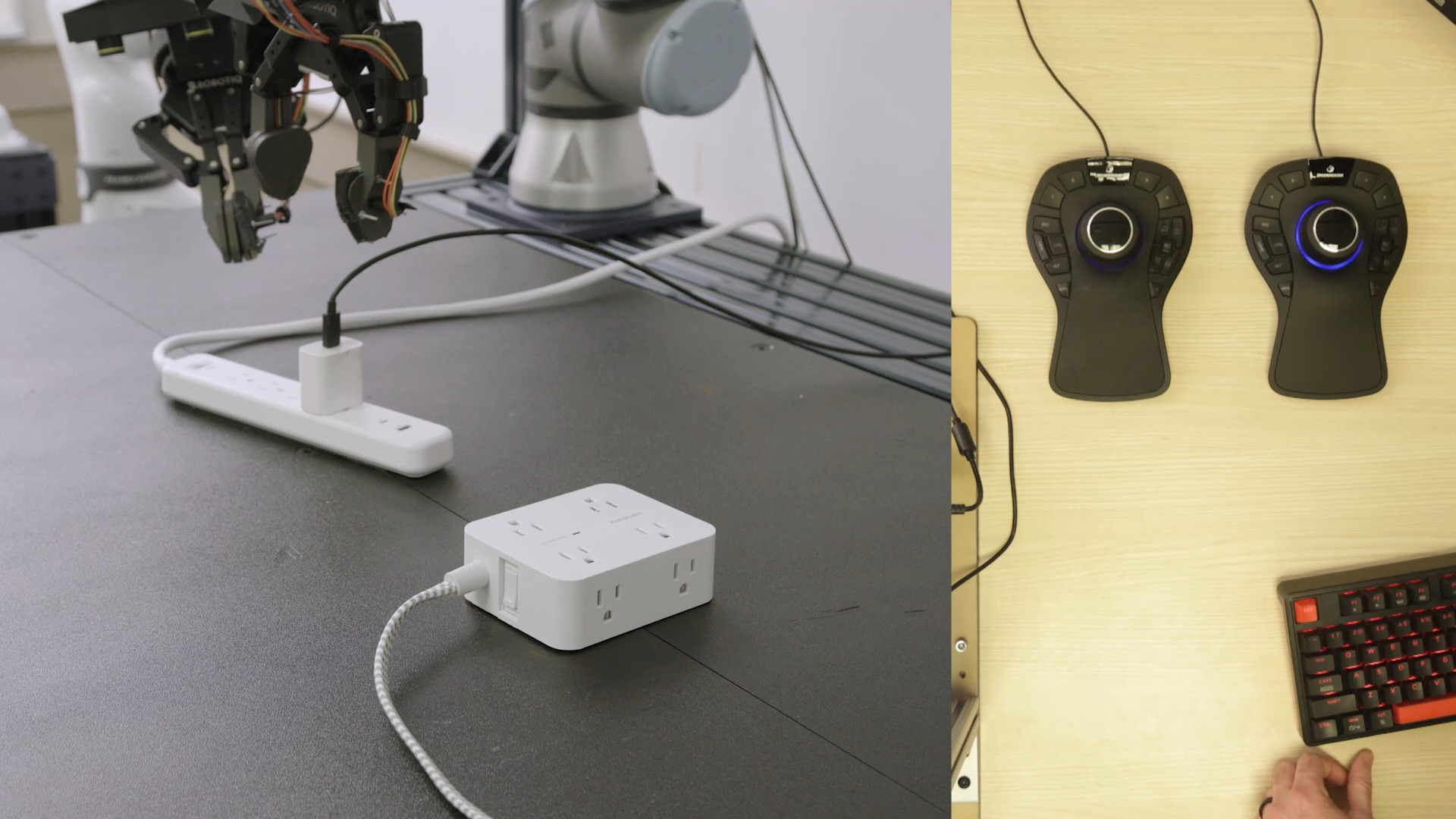

أصبح الذكاء الاصطناعي أداة قوية في سباق التسلح السيبراني يستخدمه كل من المهاجمين والمدافعين. يوضح ماهر يمّوت، الباحث الأمني الأول في «كاسبرسكي» خلال حديثه مع «الشرق الأوسط»، أن مجرمي الإنترنت لا يستخدمون الذكاء الاصطناعي فقط لتسريع مهامهم، بل لتخطيط وتنفيذ حملات هجومية معقدة. يقول يمّوت إنه يشهد استخداماً متزايداً لنماذج اللغة الكبيرة (LLMs) في توليد برمجيات خبيثة، وإنشاء محتوى تصيّد مقنع، وحتى في إنتاج مقاطع فيديو مزيفة (deepfakes). ويضيف: «إنها ليست مجرد أتمتة، بل تفكير تكتيكي من المهاجمين». ويبيّن في أحد الأمثلة، كيف يمكن لمجرم إلكتروني أن يستخدم كاميرا مراقبة ضعيفة الحماية مع الذكاء الاصطناعي لتعلم حركات اليد والتنبؤ بما يتم كتابته على لوحة المفاتيح، دون الحاجة لتثبيت أي برمجية خبيثة.

برمجيات خبيثة أكثر ذكاءً وخفاءً

تُعد الهواتف المحمولة أهدافاً مثالية للمهاجمين نظراً لكمية البيانات الشخصية المخزنة عليها، وارتباطها الدائم بالإنترنت. يكشف يمّوت عن أن الهواتف الذكية تحمل بيانات حساسة أكثر من الحواسيب. ويقول: «تطبيقات البنوك والدفع الإلكتروني والتسوق كلها موجودة على الهاتف ما يجعله هدفاً ثميناً».

وحسب «كاسبرسكي» من أبرز التهديدات الحالية هو التصيّد عبر الرسائل القصيرة (Smishing)، والتصيّد عبر تطبيقات المراسلة مثل «واتساب» و«تلغرام». أيضاً التطبيقات المزيفة أو الملوّثة (Trojanized apps) التي تتظاهر بكونها أدوات مفيدة مثل تطبيقات المصباح اليدوي. ويذكر يمّوت برمجيات مثل «سبارك كات» ( SparkCat) التي تم تحميلها أكثر من 240 ألف مرة، وتستخدم الذكاء الاصطناعي لسرقة بيانات العملات الرقمية والمعلومات الشخصية بـ9 لغات مختلفة.

التهديدات المالية وتطور التروجانات المصرفية

أصبحت غالبية التهديدات الموجهة إلى الهواتف المحمولة ذات طابع مالي. وتشير شيشكوفا إلى تصاعد «التروجانات» المصرفية التي تمنح المهاجمين تحكماً كاملاً بالجهاز. وترى أن بعض هذه «التروجانات» تسمح للمهاجمين بمشاهدة شاشة الجهاز في الوقت الفعلي، وتنفيذ أوامر عن بعد، والتقاط أنماط قفل الشاشة، بل حتى محاكاة النقرات للوصول إلى بيانات حساسة مثل كلمات المرور ومعلومات البطاقات البنكية.

والأخطر برأيها أن الكثير منها يستخدم آلية العدوى متعددة المراحل، تبدأ بتطبيق عادي على متجر رسمي، ثم يتحوّل تدريجياً إلى برمجية خبيثة بعد فترة من التثبيت.

«أندرويد» أم «iOS»... مَا الأخطر؟

هل «أندرويد» أكثر ضعفاً من «iOS»؟ لا توجد إجابة بسيطة، حسب الخبراء. ترى شيشكوفا أن «أندرويد» يعطي مرونة أكبر للمهاجمين بسبب طبيعته المفتوحة، لكن في المقابل، لدى «iOS» قيوداً تجعل اكتشاف الهجمات أصعب. ويضيف يمّوت أنه بالنسبة إلى المستخدم العادي، يعد هاتف «آيفون» أكثر أماناً بشكل افتراضي، لكن مستخدم «أندرويد» الخبير يمكنه تخصيص جهازه ليكون أكثر أماناً من أي جهاز «iOS».

من التعلم إلى الهجوم

أصبح بإمكان المهاجمين تدريب نماذج ذكاء اصطناعي على آلاف من رسائل التصيّد، لابتكار محتوى جديد يتجاوز أدوات الكشف التقليدية. وذكر يمّوت قيام «كاسبرسكي» بتجربة في المختبر دربت فيها نموذجاً على الفرق بين البريد الإلكتروني السليم والتصيّدي. وبموجب ذلك أصبح بإمكان النموذج لاحقاً التنبؤ بنسبة عالية من الدقة بما إذا كانت الرسالة خبيثة، وهي نفس التقنية المستخدمة في التعرف على الوجوه أو الصور.

إذن كيف نحمي أنفسنا؟ تقول شيشكوفا إن الحماية تبدأ من السلوك. وتتابع: «لا يمكننا انتظار وقوع الهجوم كي نتصرف. الأمن السيبراني يجب أن يكون استباقياً وليس تفاعلياً. الحماية مسؤولية مشتركة بين المستخدمين ومزودي التكنولوجيا والحكومات».

نصائح للحماية

يشدد الخبراء على أهمية تبني نهج «الأمن من التصميم» الذي يقوم على تضمين الحماية السيبرانية منذ المراحل الأولى لتطوير واستخدام الهواتف الذكية، بدلاً من الاعتماد على حلول لاحقة بعد وقوع الاختراق. ويبدأ هذا النهج من أبسط السلوكيات اليومية التي يجب أن يعتمدها المستخدم، مثل تثبيت التطبيقات فقط من المتاجر الرسمية التي توفر قدراً من المراقبة والفحص الأمني للتطبيقات قبل نشرها.

كما يُنصح بمراجعة تقييمات التطبيقات وقراءة تعليقات المستخدمين للكشف عن أي سلوك مشبوه أو مشكلات متكررة. وعلى أجهزة «أندرويد» ينبغي تعطيل خيار تحميل التطبيقات من مصادر غير موثوقة، لأنه يُعد أحد أبرز الأبواب التي يتسلل منها المهاجمون. وينطبق الأمر ذاته على رسائل «واتساب» و«تلغرام» حيث يجب تجنّب تحميل ملفات «APK» المرسلة عبر هذه المنصات مهما بدت مألوفة.

ولا تقل أهمية استخدام برامج الحماية المتخصصة للأجهزة المحمولة، والتي تساعد في رصد البرمجيات الخبيثة قبل أن تبدأ في العمل، إلى جانب الحرص على تحديث نظام التشغيل والتطبيقات فور توفّر الإصدارات الجديدة، لما تتضمنه من إصلاحات أمنية. وأخيراً، يُوصى بإعادة تشغيل الهاتف بانتظام، إذ يمكن أن تسهم هذه الخطوة البسيطة في تعطيل بعض الهجمات الخفية التي تستمر في الخلفية دون أن يشعر بها المستخدم.

لماذا الشرق الأوسط الآن؟

يشهد الشرق الأوسط نمواً متسارعاً في الخدمات الرقمية، خصوصاً المصرفية. تؤكد شيشكوفا أن المهاجمين يتبعون المال. وترى أنه «مع توسّع البنوك في تقديم الخدمات الرقمية، تصبح المنطقة هدفاً أكثر جاذبية». وفي السياق نفسه، يردف يمّوت أن الهجمات في الشرق الأوسط غالباً ما ترتبط بأحداث كبرى، مثل المناسبات الدينية أو السياسية، والتي يستغلها المهاجمون نقاطاً للدخول عبر رسائل تصيّد موجهة.

الذكاء وحده لا يكفي

نعيش اليوم في مشهد تهديدات متطوّر، حيث لم تعد البرمجيات الخبيثة مجرد «أكواد» ضارة، بل أدوات ذكية مدفوعة بالذكاء الاصطناعي. ومع ذلك، ما زالت كل من الهجمات والدفاعات بحاجة إلى العنصر البشري. ويعترف يمّوت بأن «البرمجية الخبيثة، حتى وإن أنشأها ذكاء اصطناعي، تظل بحاجة إلى عقل بشري لتفعيلها وتحسينها».

وتوافقه شيشكوفا قائلةً إن «الأمن السيبراني لا يعتمد فقط على الأدوات. بل على السلوك والوعي وتحمّل المسؤولية من الجميع».

ففي عصر أصبحت فيه الهواتف محركاً رئيسياً للحياة الرقمية، قد يكون الوعي هو خط الدفاع الأقوى.