تشهد عمليات الاحتيال، التي تستهدف المستهلكين، ارتفاعاً ملحوظاً مع ظهور تطبيقات الرسائل بصفتها قناة سائدة للمحتالين. وفقاً لدراسةٍ أجرتها شركة «LexisNexis Risk Solutions» تُستخدم خدمات الرسائل بشكل شائع تقريباً مثل المكالمات الهاتفية لمحاولات الاحتيال. يقول جيسون لين سيلرز، مدير حلول الاحتيال والهوية في أوروبا والشرق الأوسط وأفريقيا في «LexisNexis Risk Solutions»، في حديث خاص، لـ«الشرق الأوسط»، إن تطبيقات الرسائل تأتي بعد المكالمات الهاتفية مباشرة بوصفها القناة الأكثر استخداماً للمحتالين للاتصال بالمستهلكين. وكشفت الدراسة أن المكالمات الهاتفية تشكل نسبة 65 في المائة من عمليات الاحتيال، وأن 62 في المائة من المحتالين يستخدمون تطبيقات المراسلة. كما يبرز البريد الإلكتروني (57 في المائة)، والرسائل القصيرة (44 في المائة)، ووسائل التواصل الاجتماعي (38 في المائة) بشكل واضح بوصفها منصات يستغلّها المحتالون، مما يسلّط الضوء بشكل أكبر على النطاق الواسع لهذه الأنشطة الخبيثة.

ماذا عن الشرق الأوسط؟

في الشرق الأوسط، كان ارتفاع عمليات الاحتيال واضحاً بشكل خاص. ويشير لين سيلرز إلى أن عمليات الاحتيال تُعدّ مشكلة متنامية بالمنطقة مع زيادة كبيرة في الهجمات. وتؤكد نتائج دراسة «LexisNexis® True Cost of Fraud™» التأثير المالي الكبير للاحتيال على الشركات في منطقة أوروبا والشرق الأوسط وأفريقيا «EMEA». ففي دولة الإمارات، على سبيل المثال، أبلغ 42 في المائة من الشركات عن زيادة في الاحتيال، مقارنة بالعام السابق، بتكلفة متوسطة بلغت 4.19 درهم إماراتي لكل درهم ضائع بسبب الاحتيال. لا تشمل هذه الأرقام الخسائر المالية المباشرة فحسب، بل تشمل أيضاً التكاليف الإضافية المرتبطة بالاحتيال، مثل العمالة الداخلية، والتكاليف الخارجية، والنفقات المتعلقة باستبدال أو إعادة توزيع البضائع المفقودة أو المسروقة.

آليات الاحتيال

إن فهم الأساليب التي يعمل بها المحتالون أمر بالغ الأهمية لمكافحة هذه التهديدات. غالباً ما يقوم المحتالون بإنشاء وتوزيع فرص عمل وهمية على منصات مثل «واتساب»، من خلال الاستفادة من البنى التحتية الشاملة. يوضح لين سيلرز، خلال حديثه، لـ«الشرق الأوسط»، أن العمليات الإجرامية تتمتع ببنى تحتية شاملة جداً لتسهيل عملية الاحتيال، بما في ذلك إنشاء مراكز عمليات الاحتيال (مثل مركز الاتصال) لبدء عملية الاحتيال. ويَعدّ هذه العمليات متطورة من الناحية التكنولوجية، وتستخدم تقنيات مثل انتحال الأرقام والتلاعب بالأجهزة والأفراد، غالباً ضد إرادتهم. يسمح هذا النهج الصناعي للمحتالين باستهداف الضحايا في جميع أنحاء العالم على مدار الساعة طوال أيام الأسبوع.

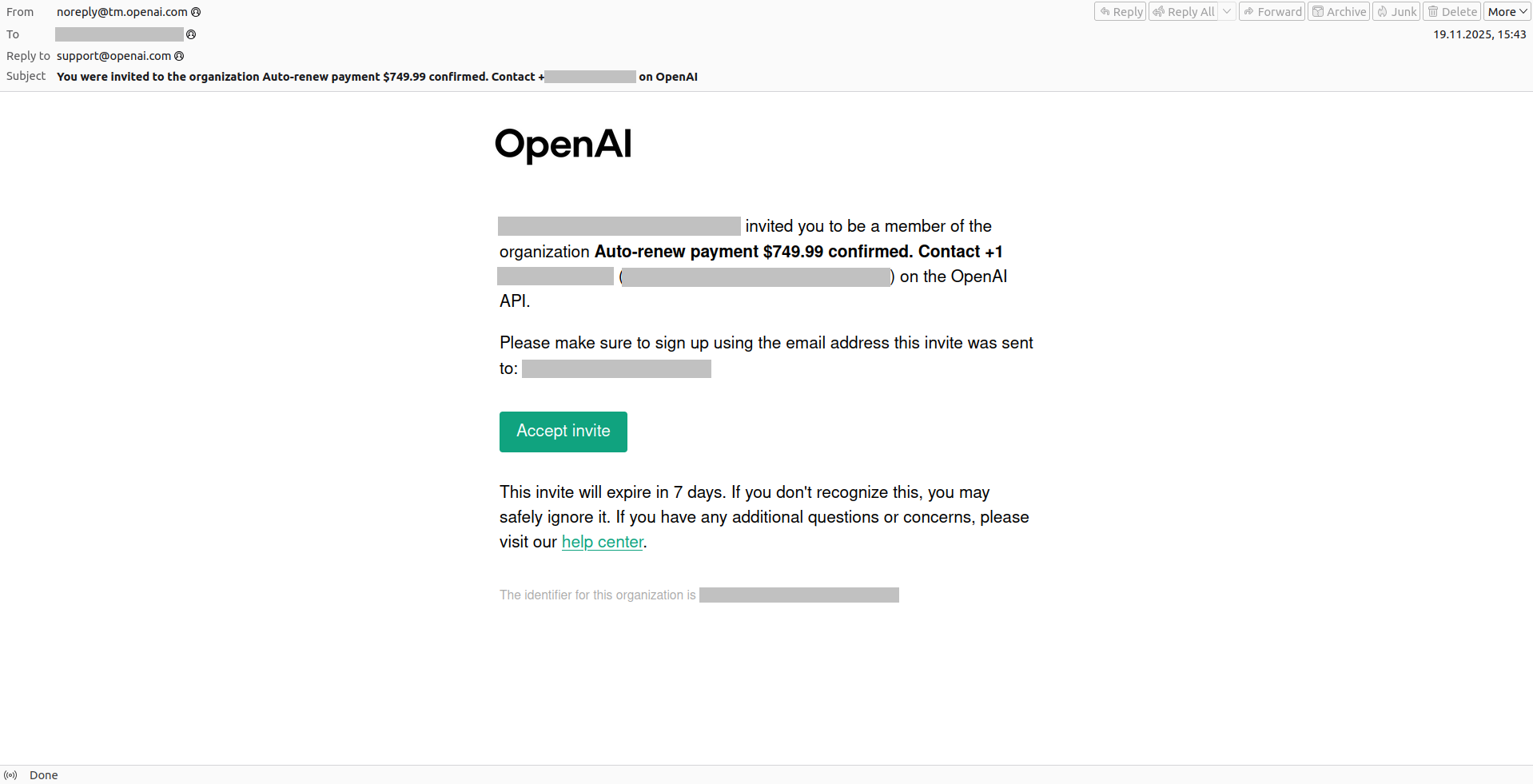

هناك نوعان رئيسيان منتشران من الاحتيال؛ أحدهما هو الاحتيال في السوق الشاملة والهندسة الاجتماعية المستهدفة. تتضمن عمليات الاحتيال في السوق الشاملة توزيع ملايين الرسائل المتطابقة أو رسائل البريد الإلكتروني أو المكالمات الآلية على المستهلكين؛ على أمل أن يتفاعل جزء من المتلقين مع عملية الاحتيال. يقول سيلرز: «غالباً ما تتخذ عمليات الاحتيال هذه شكل مخططات الثراء السريع، أو مطالب الدفع، أو إشعارات الفوز بالجوائز».

أما الهندسة الاجتماعية المستهدفة فتكون أكثر تخصيصاً، وتتضمن بحثاً مفصلاً عن الضحية. يلاحظ لين سيلرز أن «المعلومات حول الضحية المستهلك المستهدف يجري جمعها والبحث عنها قبل أن يتصل المحتال بالضحية». يستخدم هذا النهج بشكل شائع في «عمليات الاحتيال الرومانسية»، وعمليات الاحتيال «بانتحال الشخصية»، حيث يتظاهر المحتالون بأنهم كيانات موثوق بها مثل البنوك أو وكالات إنفاذ القانون، أو حتى أفراد الأسرة.

العلامات الحمراء والحماية الذاتية

نظراً لتعقيد هذه الاحتيالات، يجب أن يظل المستهلكون يقظين وواعين بالعلامات الحمراء الشائعة التي تشير إلى الاحتيال المحتمل. وينصح لين سيلرز الأفراد بتقييم أي عروض أو طلبات غير مرغوب فيها للحصول على معلومات شخصية بشكل نقدي. ويقترح أن يسأل الشخص نفسه: «هل الأمر جيد للغاية بحيث لا يمكن تصديقه؟هل تتوقع هذه المكالمة أو البريد الإلكتروني أو الرسالة النصية؟ هل الشخص حقيقي؟». وغالباً ما تكون العروض، التي تَعِد بعوائد عالية أو تطلب تفاصيل مالية حساسة مؤشراً على عمليات الاحتيال، وحتى في المواقف التي يُتوقع فيها التواصل، من الأهمية بمكان التحقق من شرعية الاتصال من خلال القنوات الرسمية.

إن شعار «التحقق، والتحقق، والتحقق» أمر أساسي للحماية الذاتية ضد عمليات الاحتيال. ويؤكد لين سيلرز أهمية تخصيص الوقت للتساؤل عن أي رسالة أو اتصال غير متوقع. يجب على المستهلكين التحقق بشكل مستقل من الاتصال، من خلال زيارة المواقع الرسمية، أو استخدام وسائل الطرف الثالث للتأكد من صحة الرسالة. ويحذر: «إذا بدا شيء جيداً للغاية بحيث لا يمكن تصديقه، فهو في العادة كذلك».

الحلول التكنولوجية ودور الهيئات التنظيمية

في حين يجب على الأفراد أن يظلوا يقظين، فإن الشركات تتحمل أيضاً مسؤولية الحماية من هذه الأنواع من الاحتيال. وفقاً للين سيلرز، يكمن المفتاح في الاستفادة من أحدث التقنيات الرقمية. ويؤكد أن الشركات تحتاج إلى بدء الاستفادة من أحدث التقنيات الرقمية للمساعدة في معالجة هذه المشكلة عند حدوثها في أي نقطة عبر رحلة العميل. يمكن أن تلعب التقنيات مثل شبكات الهوية الرقمية والذكاء السلوكي والذكاء الاصطناعي المتقدم والتعلم الآلي دوراً حاسماً في تحديد الاحتيال والوقاية منه دون المساس بتجربة العميل.

ومع ذلك فإن مكافحة الاحتيال الرقمي ليست مسؤولية الشركات وحدها. تتخذ الهيئات التنظيمية في الشرق الأوسط أيضاً خطوات لمعالجة ارتفاع الاحتيال الرقمي. يلاحظ لين سيلرز أن النمو السريع للاحتيال فاجأ عدداً من المناطق، مما يتطلب نهجاً تعاونياً للتنظيم والوقاية. ويوضح أن معالجة هذه القضية تتطلب من المنظمات والهيئات التنظيمية أن تفهم أن الاحتيال ظاهرة عالمية بدأت في جميع أنحاء العالم. تتطلب الوقاية الفعالة مشاركة البيانات والرؤى بين المنظمات للحصول على فهم شامل لمشهد الاحتيال العالمي.

دور حلول المخاطر من «LexisNexis»

تلعب حلول المخاطر من «LexisNexis» دوراً محورياً في المساعدة في مكافحة عمليات الاحتيال الرقمية، من خلال توفير حلول متقدمة للاحتيال والمخاطر. تمكن هذه الحلول من تحديد ومنع الاحتيال في الوقت الفعلي، مما يساعد الشركات على حماية عملائها في العالم الرقمي. يقول لين سيلرز: «نقدم مجموعة من الحلول التي تساعد الشركات في مكافحة الاحتيال والتعرف على عمليات الاحتيال الجارية». تتضمن هذه الحلول قدرات الهوية الرقمية والذكاء السلوكي والتعلم الآلي المتقدم وتحليلات الذكاء الاصطناعي، وكلها مصممة لضمان وصول العملاء الشرعيين فقط إلى الحسابات والخدمات.

يتوقع لين سيلرز أن تظل عمليات الاحتيال مشكلة كبيرة حتى تقوم المنظمات الكافية بتنفيذ التقنيات المناسبة لمنع هذه الهجمات. ويشير إلى أن «عمليات الاحتيال تعتمد على أضعف الروابط في أي خطة أمنية؛ وهو المستهلك». لمكافحة الاحتيال بشكل فعال، يجب على المنظمات إعطاء الأولوية لحماية المستهلك، والتكيف باستمرار مع التكتيكات المتطورة للمحتالين.

يُعدّ تقدم التكنولوجيا سلاحاً ذا حدين في هذه المعركة، حيث يساعد كلاً من المحتالين ومحاربي الاحتيال. في حين يمكن للذكاء الاصطناعي والتحليلات المتقدمة المساعدة في تحديد ومنع الاحتيال، يستخدم المحتالون أيضاً هذه التقنيات لإنشاء خداع أكثر إقناعاً. يكمن مفتاح الفوز في سباق التسلح هذا في النشر الناجح للتكنولوجيات القوية الجديرة بالثقة، والتي يمكنها تحمل التلاعب وحماية المستهلكين دون إدخال احتكاك غير ضروري.