لم تعد السيارات الحديثة مجرد وسيلة نقل بل أضحت ما يشبه مركز اتصال بالإنترنت وتبادل البيانات موفرة ميزات كثيرة للسائق والركاب. لكن هذه الميزات نفسها يمكن أيضاً أن تجعل السيارات هدفاً للهجمات السيبرانية عبر تحديات أمنية يمكن أن تعرض سلامتهم ومعلوماتهم للخطر.

يعتبر يفغيني غونشاروف، رئيس فريق الاستجابة للطوارئ السيبرانية لأنظمة التحكم الصناعية في «كاسبرسكي»، في حديث خاص لـ«الشرق الأوسط» من العاصمة الماليزية كوالالمبور، أنه «اعتماداً على شركة التصنيع والطراز، قد تنقل بعض السيارات معلومات حساسة إلى الشركة المصنعة، بما في ذلك بيانات عن السائق والركاب».

توفر السيارات المتصلة بالإنترنت والمجهزة بالميكروفونات والكاميرات واتصالات الإنترنت المباشرة، راحة غير مسبوقة، ما يسمح بتشخيص حالة المركبات وتحديثات عن حركة المرور في الوقت الفعلي وتخصيص تجارب المستخدم. ويشير يفغيني غونشاروف إلى أن الأبحاث تظهر أن بعض الشركات المصنعة للسيارات، خصوصاً في آسيا، «تجمع كمية مثيرة للقلق من البيانات الخاصة بالسائق والركاب» وتبين الأبحاث أيضاً «قدرة الشركات على الوصول إلى البث الصوتي والمرئي من السيارات، ما يشكل انتهاكاً خطيراً للخصوصية»، بحسب قوله.

نقاط الضعف السحابية

يرى يفغيني غونشاروف، في حديثه لـ«الشرق الأوسط»، من ماليزيا أنه على الرغم من أن الهجمات المباشرة على السيارات تشكل تحدياً نظراً لتنوع بنياتها وإجراءاتها الأمنية، فإن «الحصول على البيانات من الأنظمة السحابية الخاصة بالشركة المصنعة يُعد أسهل إلى حد كبير وأقل أماناً». ويوضح أيضاً أن بنية السيارات ليست موحدة، مما يوفر مستوى معيناً من الحماية. ويضيف أن معظم بائعي السيارات يخزنون بيانات العملاء في السحابة، وغالباً ما تمثل حلول التخزين هذه مشكلات أمنية كبيرة، ليس بسبب قدرات السحابة، ولكن بسبب كيفية تخزينها تتم إدارتها.

الدوافع المالية والتهديدات السيبرانية

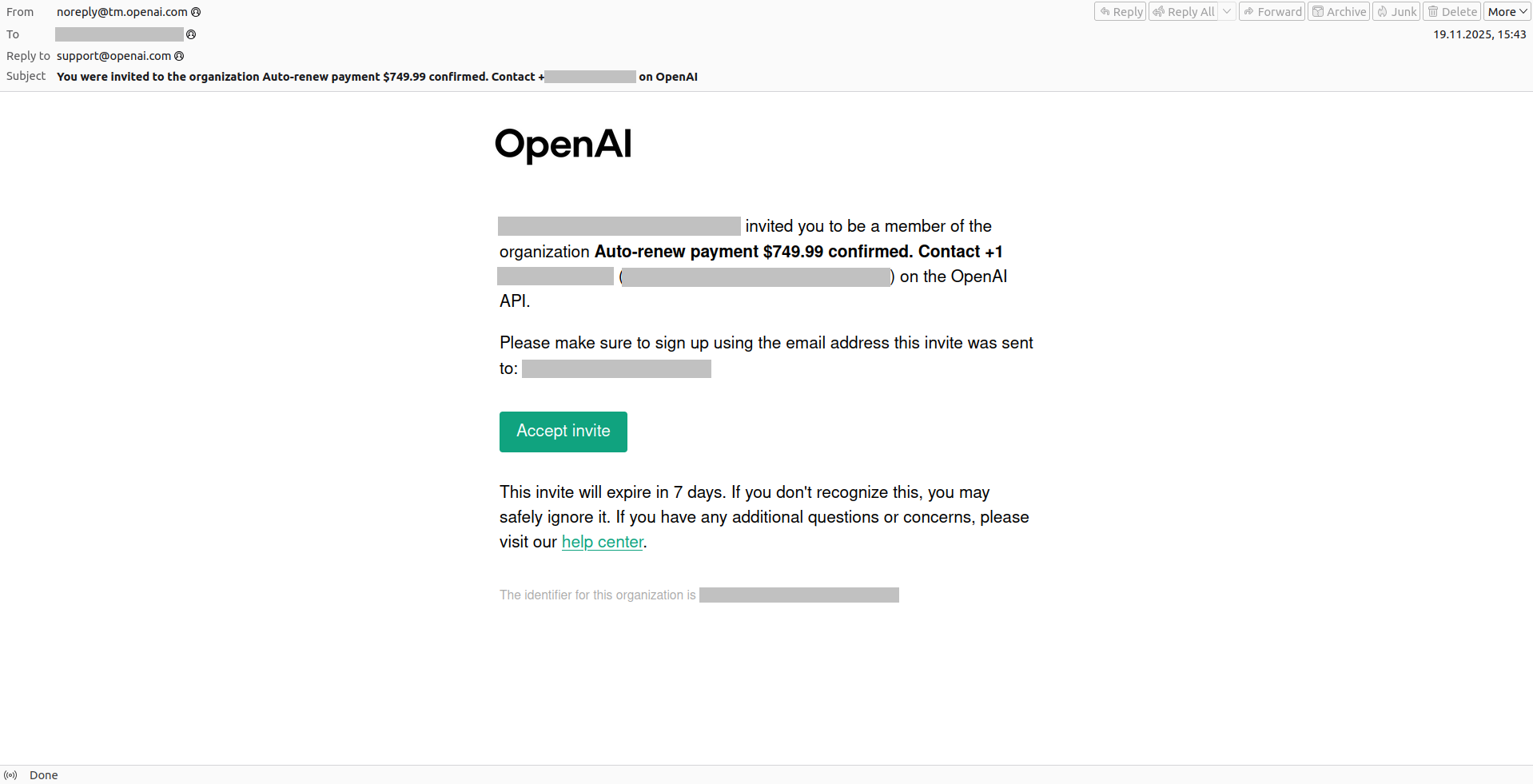

وفي معرض مناقشة الدافع وراء الهجمات السيبرانية، أبرز يفغيني غونشاروف، رئيس فريق الاستجابة للطوارئ السيبرانية لأنظمة التحكم الصناعية في «كاسبرسكي» أن المكاسب المالية تعد محركاً مهماً للمهاجمين. وفي حين أن السيارات لم تكن تقليدياً أهدافاً مربحة مثل الهواتف أو أجهزة الكومبيوتر، فإن هذه النظرة بدأت تشهد تغيراً. ويقول غونشاروف إنه «عندما تصبح السيارات أكثر ذكاءً وأكثر اتصالاً، فإنها تصبح أكثر جاذبية للمجرمين». ويرجع هذا التحول إلى توحيد المكونات وأنظمة التشغيل داخل المركبات، مما يسهل اختراقها.

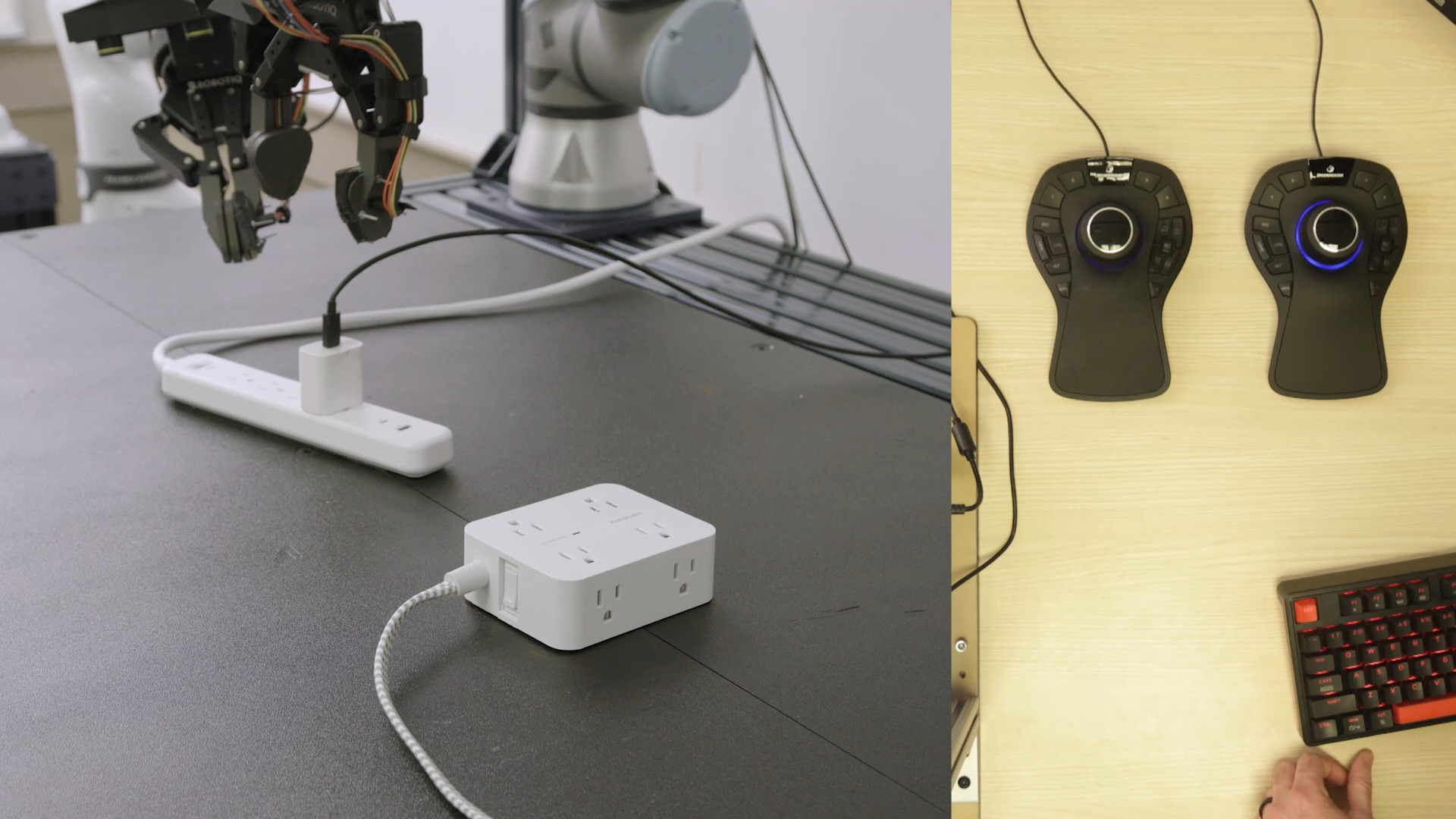

كما يؤدي ازدياد تجهيز السيارات الحديثة بميزات تربطها بالإنترنت لتحسين وظائف المستخدم إلى زيادة تعرضها للهجمات السيبرانية. ويشرح غونشاروف أن برنامج «KASG» من «كاسبرسكي» وهو برنامج متخصص تم تصميمه لوحدات التحكم عالية الأداء للمركبات المتصلة يجمع بين وظائف وحدة التحكم عن بعد «TCU» والبوابة الآمنة. ويعتبر غونشاروف أن «KASG» يوفر اتصالاً آمناً وموثوقاً بين الوحدات الإلكترونية لبنية «E/E» وبين هذه الوحدات وسحابة السيارة المتصلة وأجهزة التشخيص. كما يمكن استخدام هذا البرنامج لتنفيذ التشخيص عن بُعد، وتأمين تحديثات وحدة التحكم الإلكترونية عبر الهواء، وغيرها من الخدمات عن بُعد.

تحدي اكتشاف الهجمات ومنعها

وفي رد على سؤال لـ«الشرق الأوسط» عن كيفية قدرة السائقين على اكتشاف مثل هذه الهجمات وحمايتهم منها، يعترف غونشاروف بصعوبة الأمر، قائلاً: «بامتلاكك سيارة ذكية، ربما لن تتمكن من تثبيت برنامج مضاد للفيروسات لحماية جميع مكونات تلك السيارة». ويضيف أن «الحل الحقيقي الوحيد هو أن تكون السيارات محمية بالتصميم مع دمج الأمان في مرحلة التصنيع». ويدعو غونشاروف بقوة إلى وضع لوائح أكثر صرامة لضمان أمن المركبات، مشيراً إلى أن «هناك تنظيماً جيداً مطبقاً بالفعل، لكن عملية ضمان تأمين السيارات حسب التصميم قد بدأت للتو». وبالنظر إلى المستقبل، أكد يفغيني غونشاروف على ضرورة وجود ما يعادل أنظمة «مكافحة الفيروسات» للسيارات، ليس بالمعنى التقليدي ولكن كمجموعة شاملة من التقنيات والمنتجات الأمنية التي يجب دمجها في المركبات أثناء عملية التصنيع.

مع ازدياد اتصال المركبات، تزداد ضرورة قيام الشركات المصنعة والمنظمين والمستهلكين بإعطاء الأولوية للأمن السيبراني. يُعد دمج التدابير الأمنية القوية واعتماد لوائح صارمة أمراً ضرورياً لحماية خصوصية وسلامة جميع مستخدمي الطريق في مواجهة التهديدات السيبرانية المتطورة. إن الرحلة نحو المركبات الذكية الآمنة بالكامل معقدة ومستمرة، ولكنها مسار حاسم يجب علينا اتباعه لضمان التبني الآمن لهذه التقنيات المتقدمة.